本稿は、QNAP NASの初期設定手順の続きである。NAS本体のセットアップとQNAP NASのOS(管理画面)であるQTSの初期設定については詳しくは下記記事を参照してほしい。また、今回の記事はNASのIPアドレスが固定されていることが大前提である。再起動する度にIPが変わるようでは成立しないので、必ず先にNASのローカルIPアドレスを固定してほしい。

QNAP NASの初期設定手順。Windows環境での導入ガイド

QNAP NASの初期設定手順。Windows環境での導入ガイド

QNAP NASのIPアドレスを固定する方法

QNAP NASのIPアドレスを固定する方法

Qfinder Pro Mac版のインストール手順とFinderマウント

まず、自宅のルーター配下の環境でFinderにNASのフォルダーをマウントできるようにする必要がある。外付けHDDを接続したのと同じように使えるイメージだ。

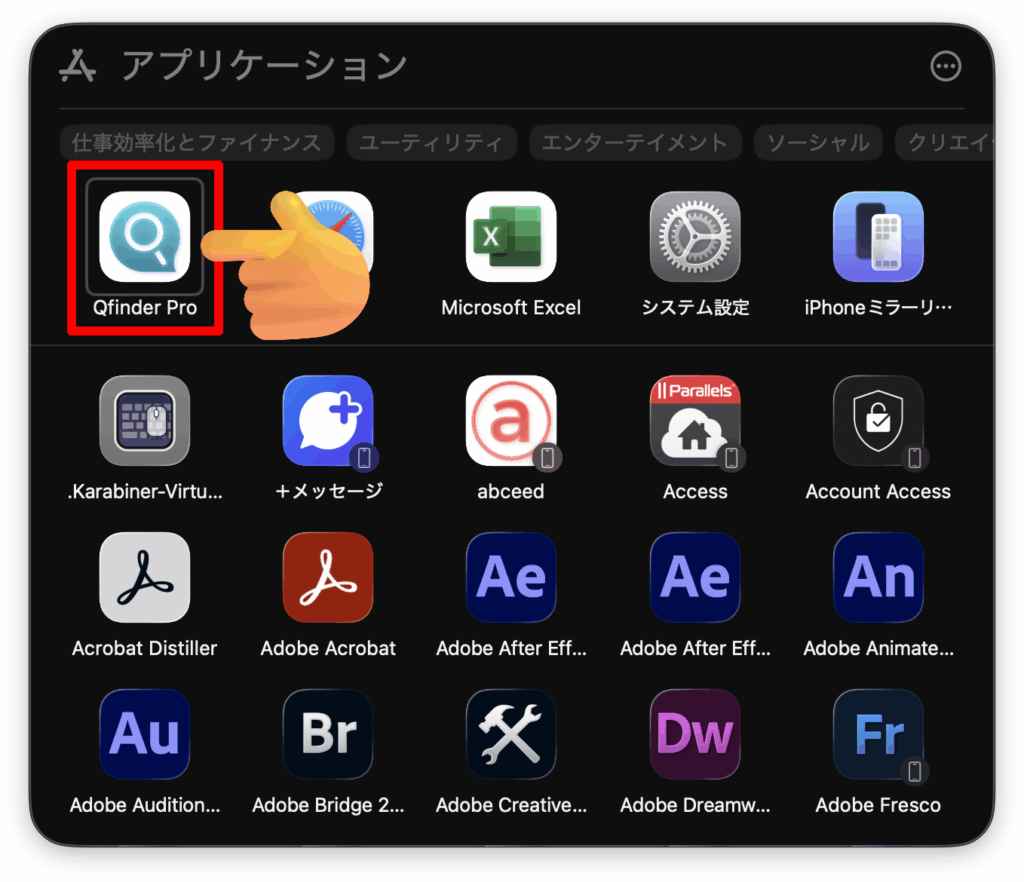

QNAP NASをMacで使用するにはWindowsと同じだがQfinder Proを使う必要がある。

Qfinder Proは、QNAP製NASをネットワーク上で検出・管理するための公式ユーティリティである。Macユーザーにとって、NASの初期設定やIP確認、ファームウェア更新などを効率的に行うために欠かせないツールである。

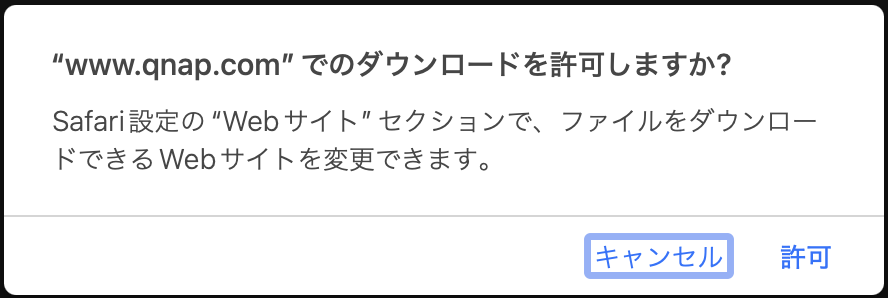

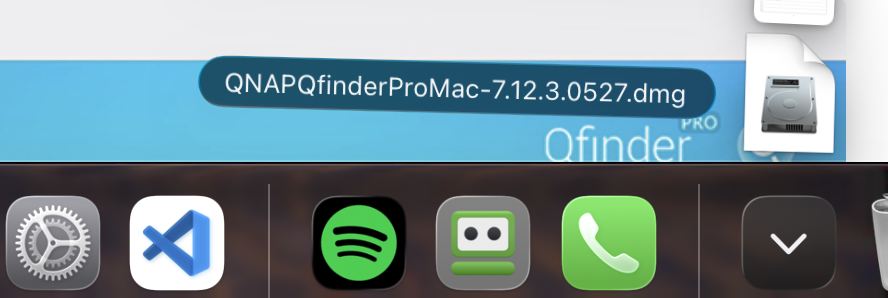

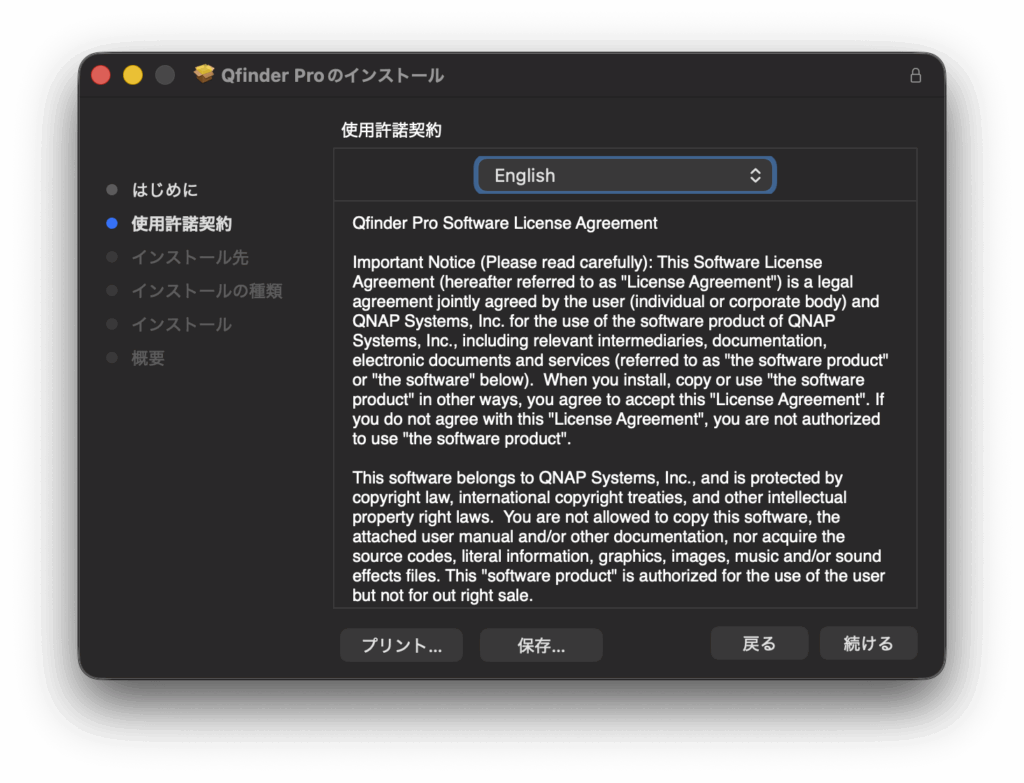

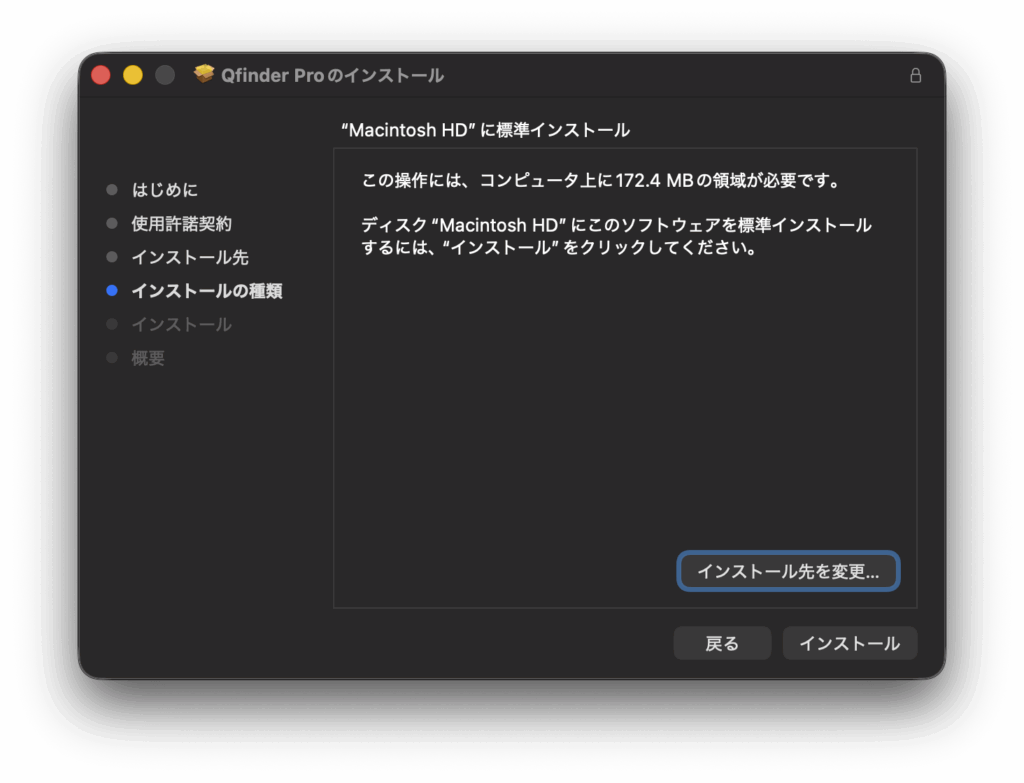

QNAP公式サイトにアクセスし、「Mac用Qfinder Pro」を選択する。macOSのバージョンに応じた最新のインストーラーをダウンロードすることが推奨される。2025年10月現在、QNAP公式サイトから「サポート」⇒「デスクトップユーティリティ」のページからWindows版、Mac版、Ubuntu版がダウンロードできる。ここではMac版をインストールすることとする。

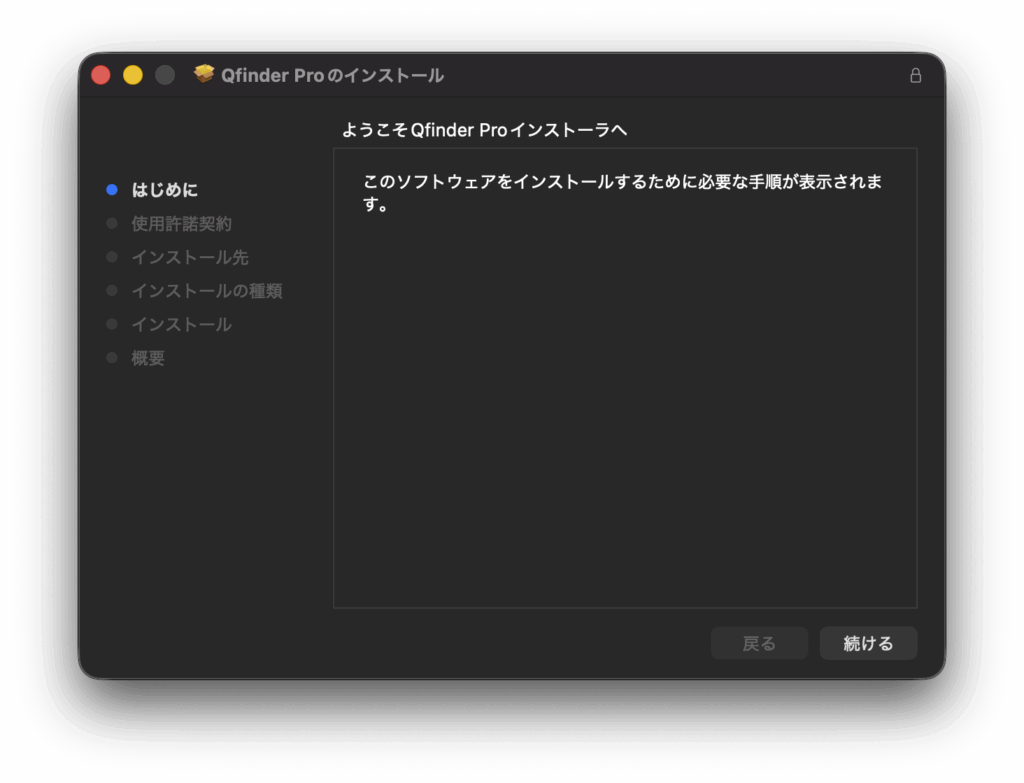

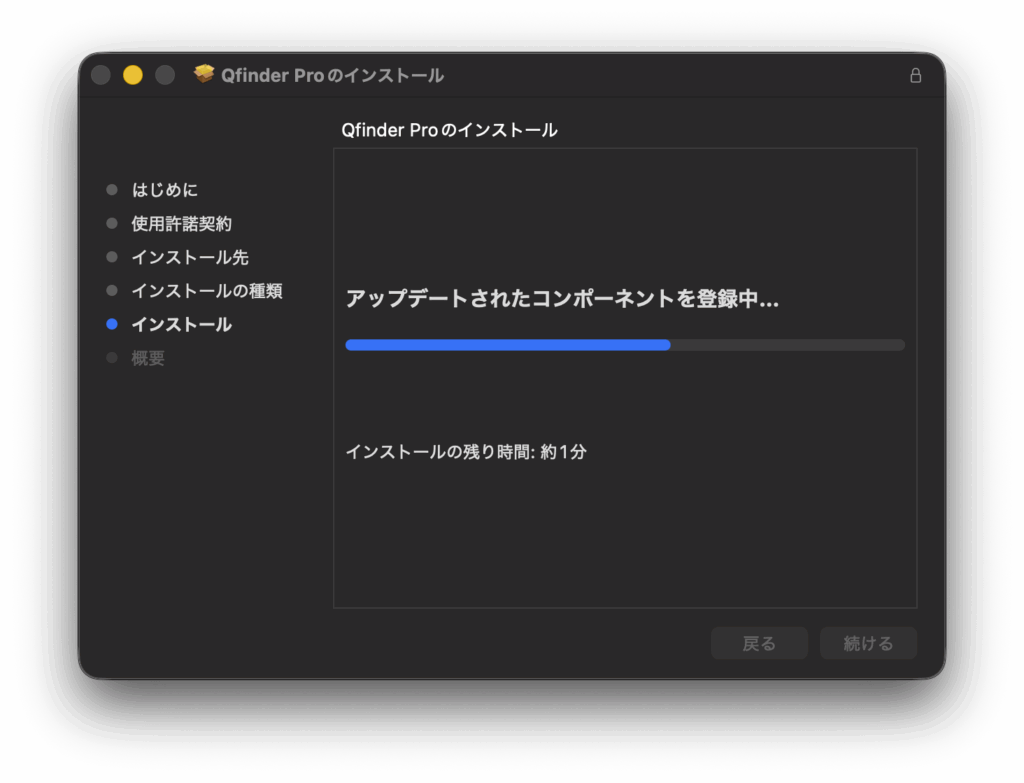

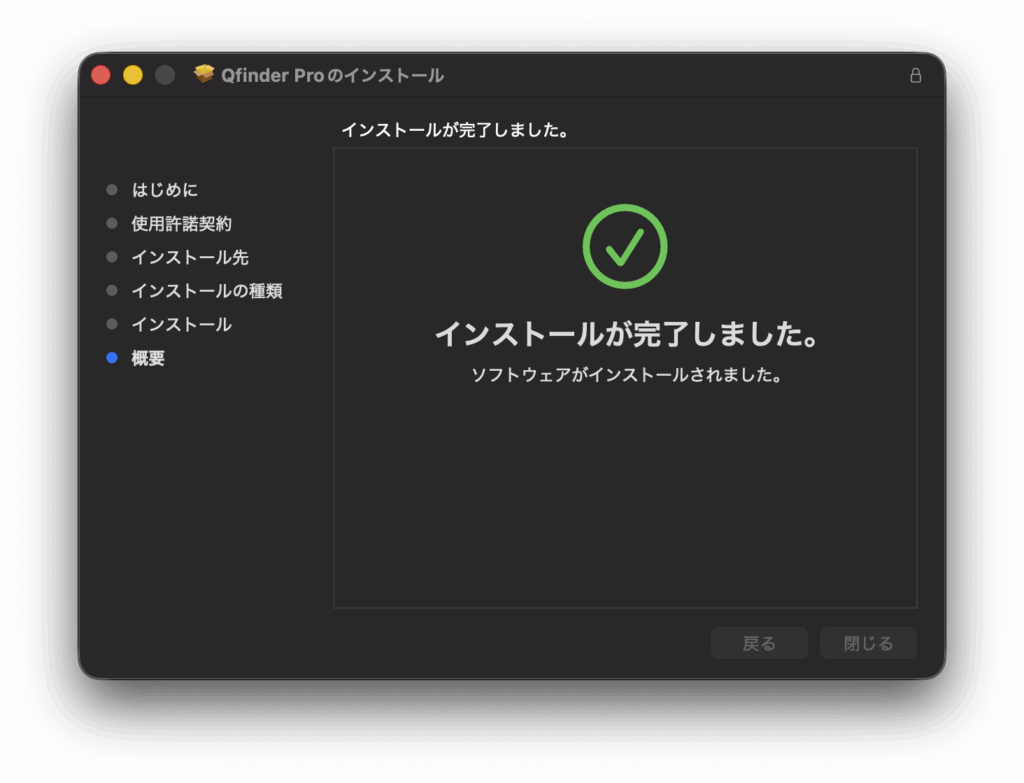

ダウンロードした .dmg ファイルを開き、表示されるインストーラーアイコンをクリックする。これにより、Qfinder ProがMacにインストールされる。

macOSでは、App Store以外から入手したアプリケーションに対して警告が表示される場合がある。その際は「システム環境設定」→「セキュリティとプライバシー」→「一般」タブから「このまま開く」を選択することで起動可能となる。なお、macOS Tahoeの環境では以下ダイアログが表示された。

ちなみに使用許諾等3回以上何らかの同意をしなければならないので、辛抱して確認していこう。

インストールが済めばもう使わないのでゴミ箱に入れて問題ない。もし再インストールが必要になった場合はゴミ箱から戻せばいいだけだ。

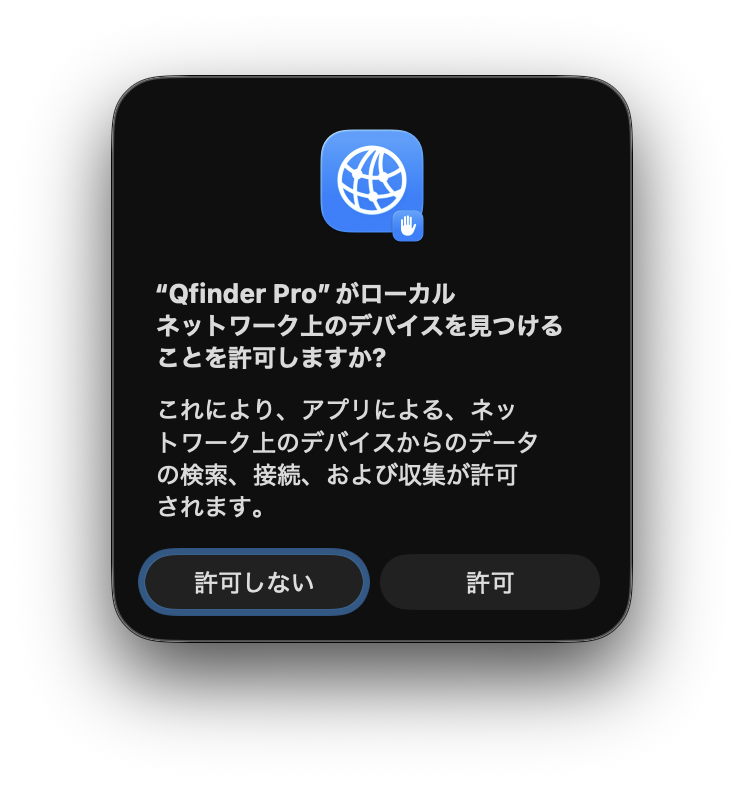

Qfinder ProはLAN上のNASを検出するため、macOSのファイアウォールやネットワークアクセス権限の許可が必要である。起動時に表示されるアクセス要求には「許可」を選択する。このダイアログで許可をしないと後から設定は相当面倒で、最悪再インストールで解決する方が早い。必ず許可を選びたい。

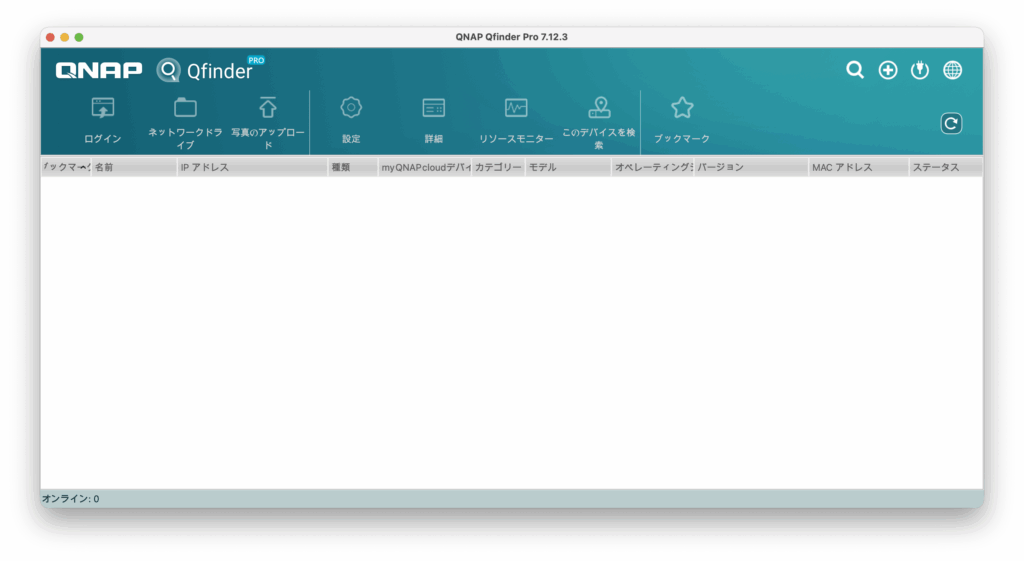

Qfinder Proを起動すると、同一ネットワーク上のQNAP NASが自動的に検出される。表示されたNASを選択し、管理画面(QTS)へのログインや設定変更が可能となる。もちろん初回はログインが必要だ。

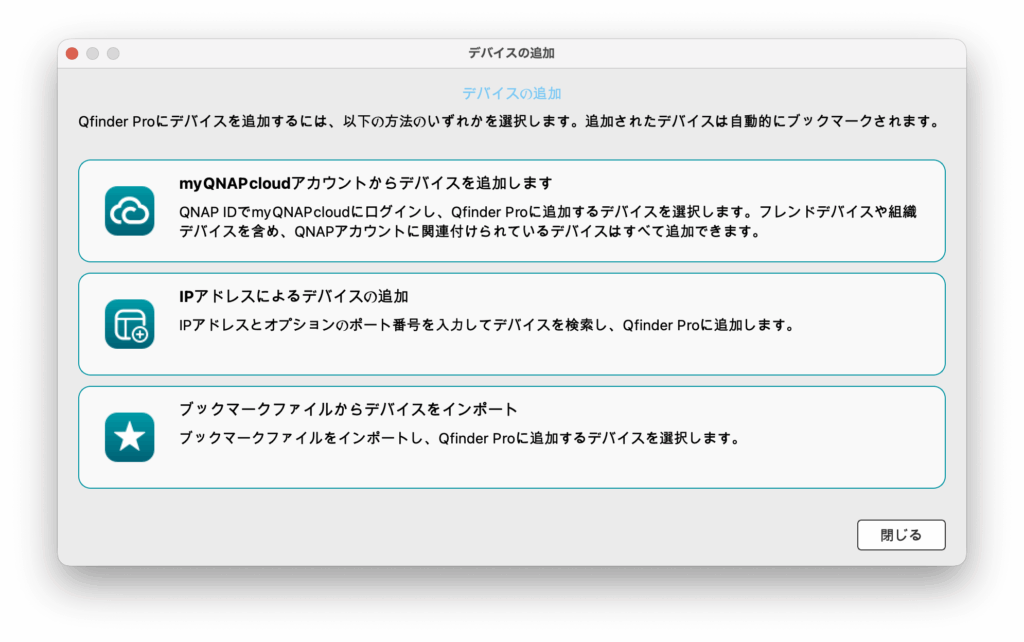

IPアドレスによるデバイスの追加は、ローカルIPアドレスを固定してあった方が望ましい。本稿は外出先で接続することが前提なのでmyQNAPcloudアカウントからデバイスを追加することとしたい。なお、結果はどちらでやっても同じである。もし、myQNAPcloudアカウントを作成していない場合はQNAP NASそのものの初期設定が必要である。本稿では割愛する。

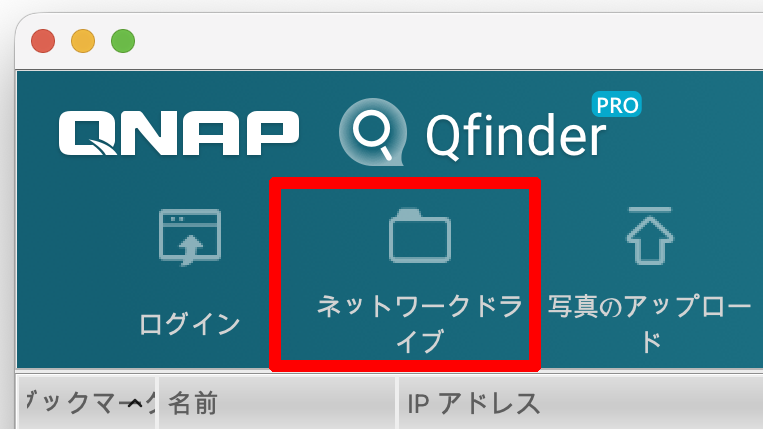

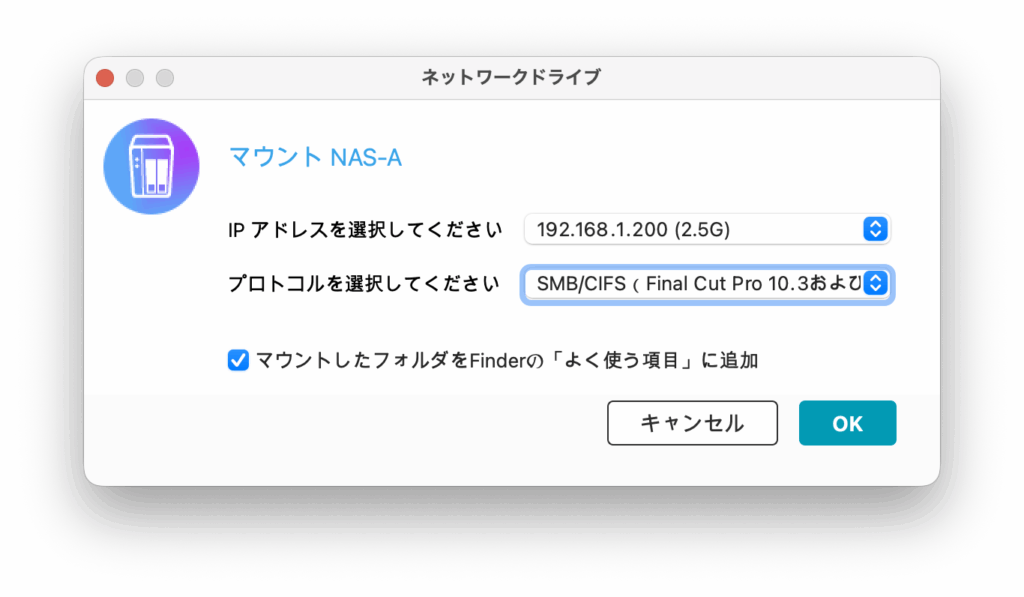

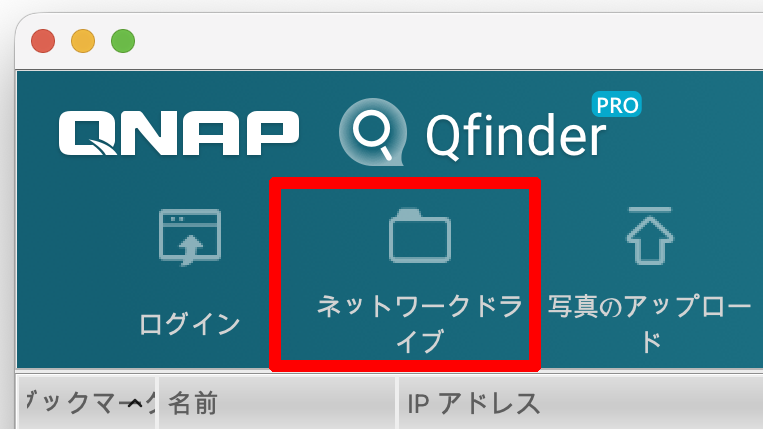

FinderにNASをマウントすればまるで外付けハードディスクを接続したように違和感なく使用できるようになる。Qfinder Proからネットワークドライブを選択する。

好みでマウントしたフォルダをFinderの「よく使う項目」に追加するとよい。

初回は色々な許可を3種類ぐらいすることになるが、これを許可しないと始まらないので全部許可しよう。

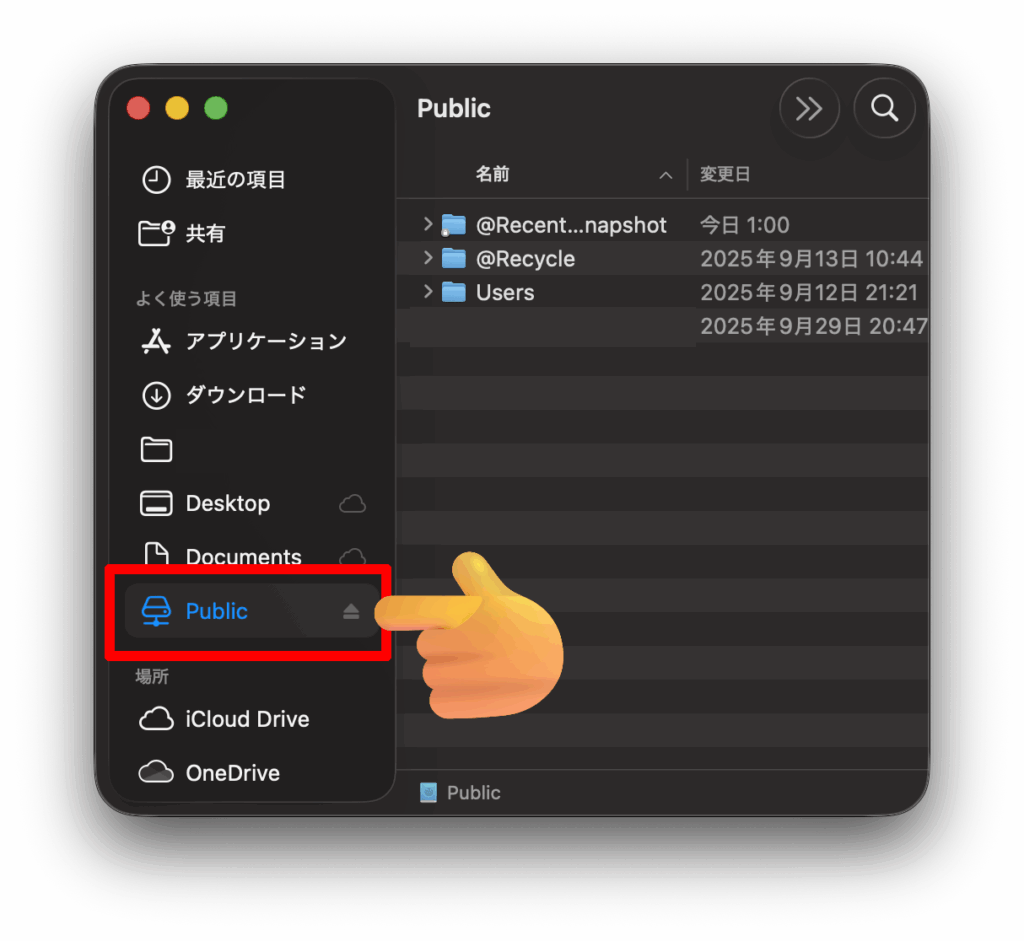

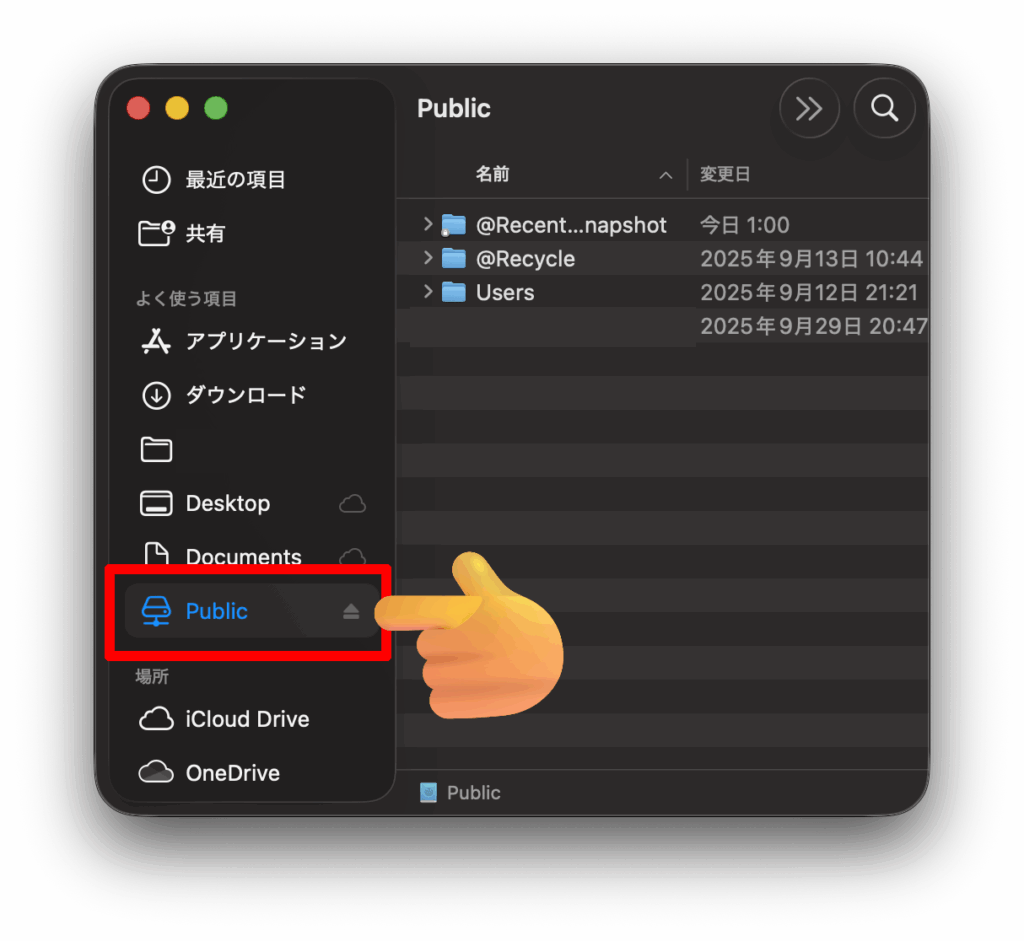

Finderにマウントするのは以上で完了だ。Windowsよりもだいぶ楽。以下がマウントされた状態である。自宅などのルーター配下のローカルエリアネットワークでは、USBドライブや外付けHDD・外付けSSDのようにアクセス可能となる。

外出先からリモートでNASのファイルにアクセスはできるがブラウザーを経由する諸問題

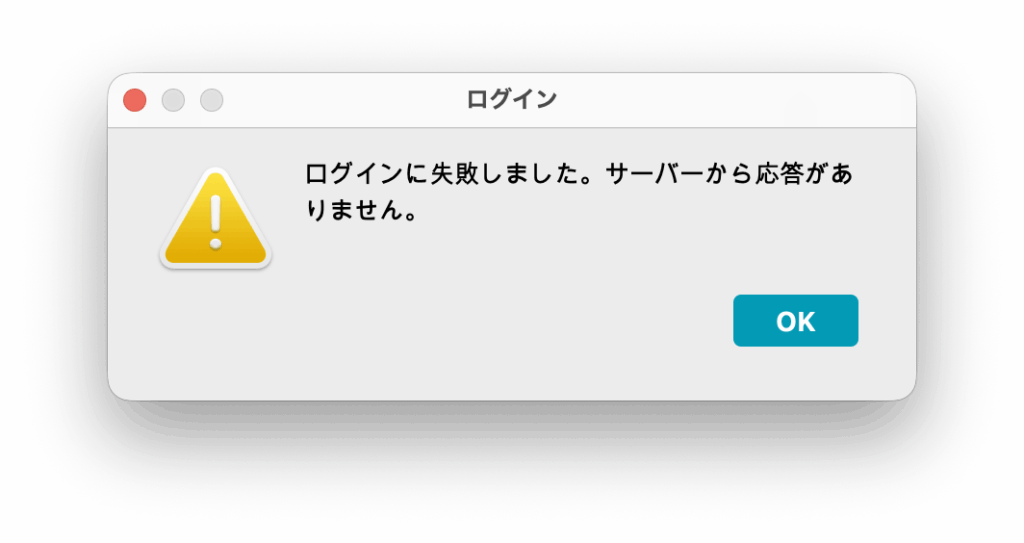

QfinderはLAN内のNAS探索が本来の用途。外出先ではブロードキャストが届かないため、Qfinderから「そのままログイン・マウント」は基本できない。(ブラウザーで管理画面を開く「リモート接続」は可能)。

QNAP NASをセットアップして、myQNAPcloudアカウントを作成すれば、NASの管理画面QTSに何処からでもアクセスできるようになる(NASのローカルIPアドレス固定されていることが前提となる)。普段NASの電源を落としておいて、外出先でスマホからWake-on-LANで電源を入れることも可能だ。

iPhoneでは無料アプリQfile Proで、全てのファイルにアクセスできるし、Windows PCやMacではQfinder ProからQTSにログインできるので、外出先からインターネット回線を通じてQTSにインストールされているFile Stationから全てのフォルダー・ファイルデータにアクセスできる。

一見、これで問題なさそうだが、QTSはブラウザーで操作する都合上、アプリからしかアクセスできない。

こいつがくせ者で、たとえばFile Stationに対応していない拡張子のビデオファイルは当然再生できないし、テキストファイルですらブラウザーの新しいウィンドウで開かれる。そしてWindowsのメモ帳で作成したファイルは通常文字コードがANSIなので、ブラウザーがUTF-8で開こうとすれば文字化けしてしまう。

ファイルを使いたいのであれば、現実的にはFile Stationからコピーしてローカルディスクにダウンロードすることになる。そして更新したファイルはローカルディスクからNAS上にアップロードする。外出先からちょこっとアクセスする分には問題ないが、仮にカフェ等でリモートワークを実施する場合、これでは面倒くさくてやっていられない。わざわざQTSのブラウザーからアクセスするぐらいなら事前に自宅等でファイルをコピーして外出先に外付けSSDからファイルにアクセスする方がマシである。これらを解決することでNASの存在意義が明確になってくる。

というわけで、ここからは外出先のインターネット環境からローカルディスクのようにNASを扱う方法を紹介する。結論、VPNで自宅にリモート接続してから通常のSMB/NFSでマウントする。

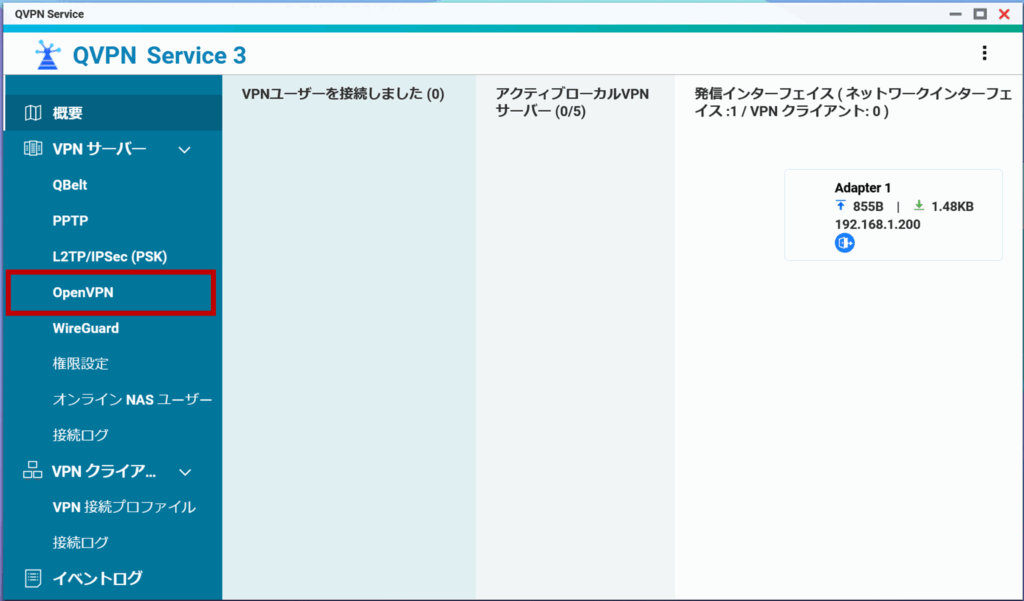

サーバー側の設定。QNAP NASのVPN接続設定を構成する

VPN(Virtual Private Network)を利用することで、外部のネットワークからでも自宅のLANに仮想的に接続できるようになる。これは、VPNがインターネット上に暗号化されたトンネルを構築し、接続先のネットワークに直接参加しているかのような状態を作り出すためである。

その結果、NASが192.168.x.xなどのローカルIPで運用されていても、VPN接続後はそのIPに対して直接アクセスが可能となる。つまり、VPNは「外部から自宅ネットワークに安全に入るための鍵」として機能し、NASの共有フォルダや管理画面にアクセスできるようになるのである。

事前準備として下記が必要である。

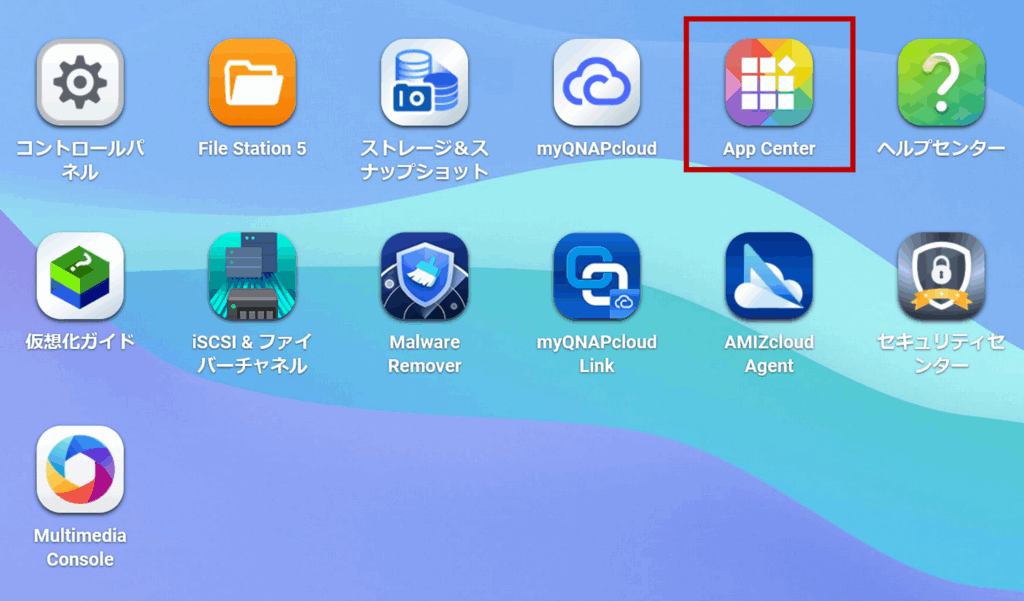

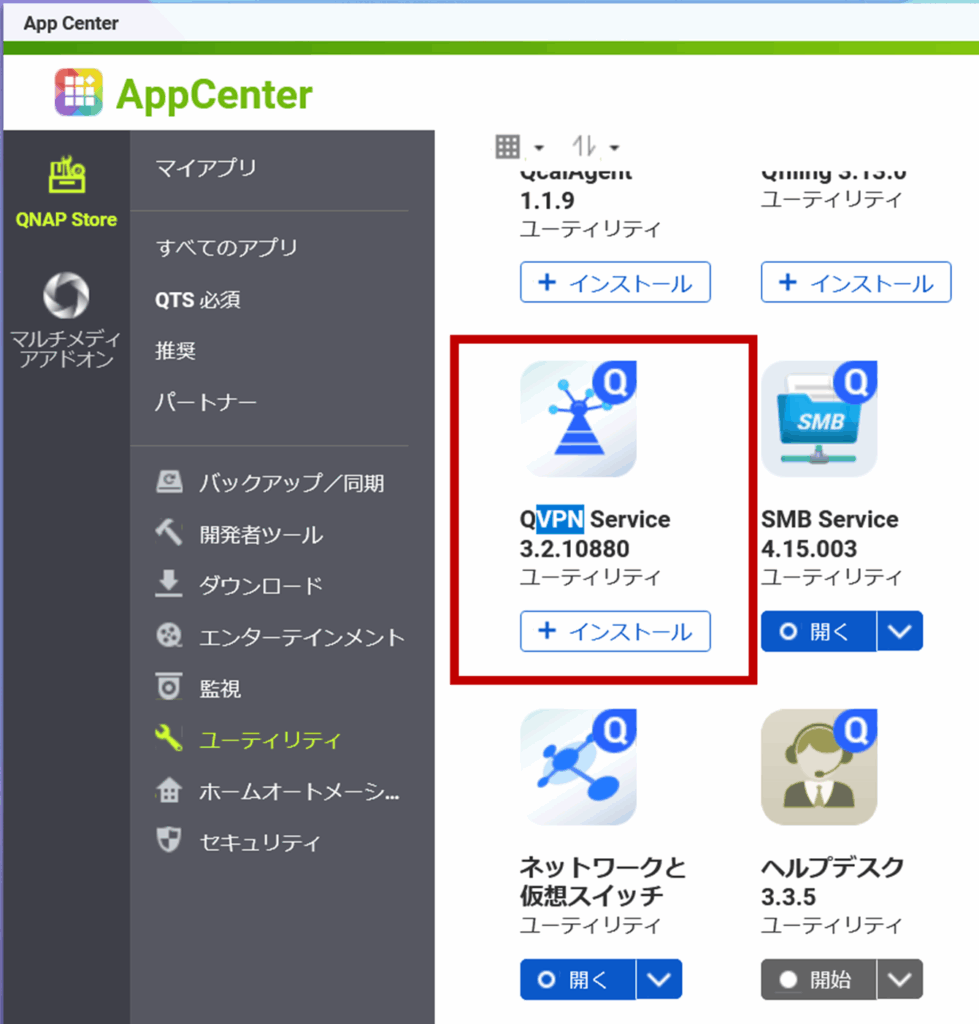

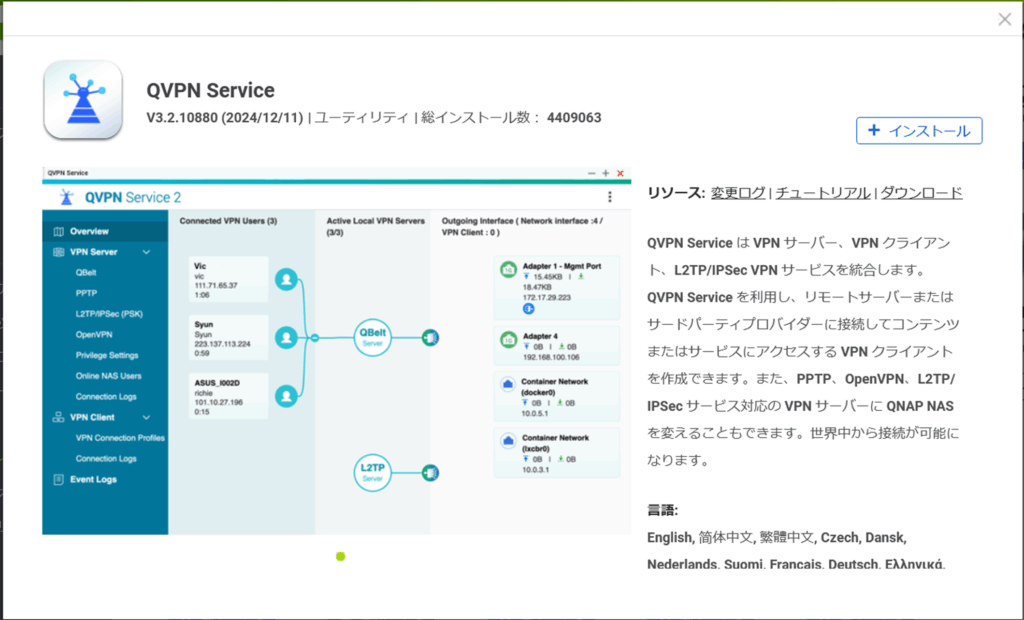

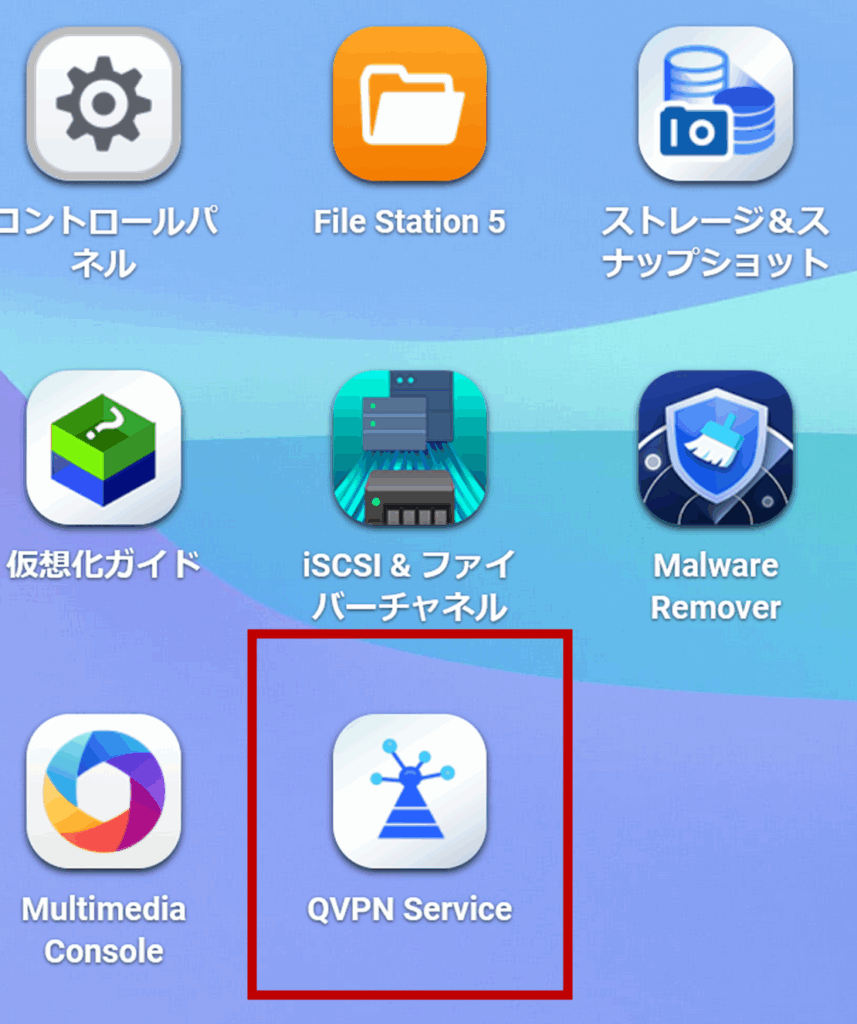

- NASサーバー側にVPNアプリのインストール。App CenterでQVPN Serviceインストール

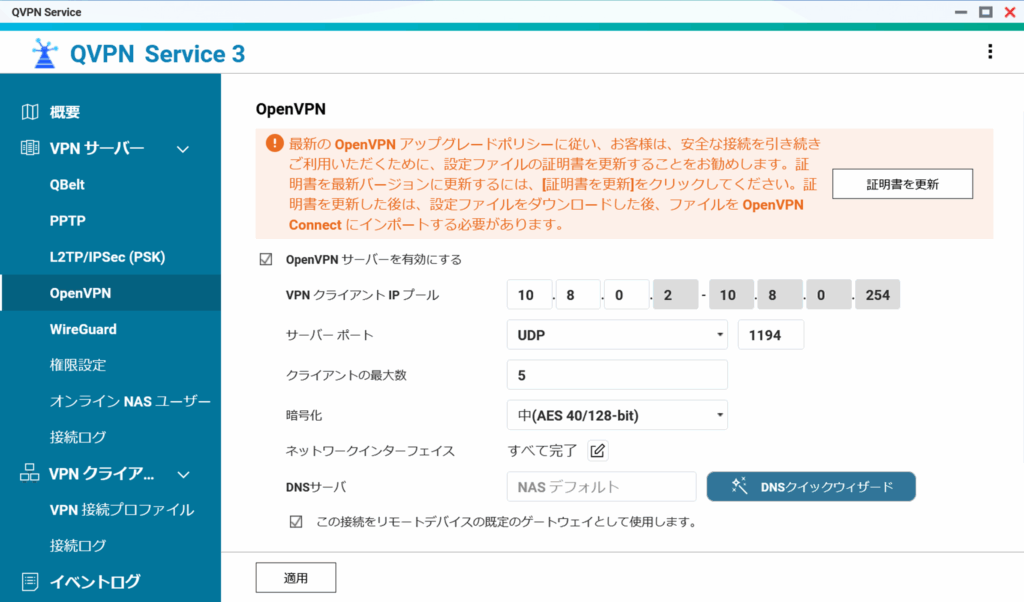

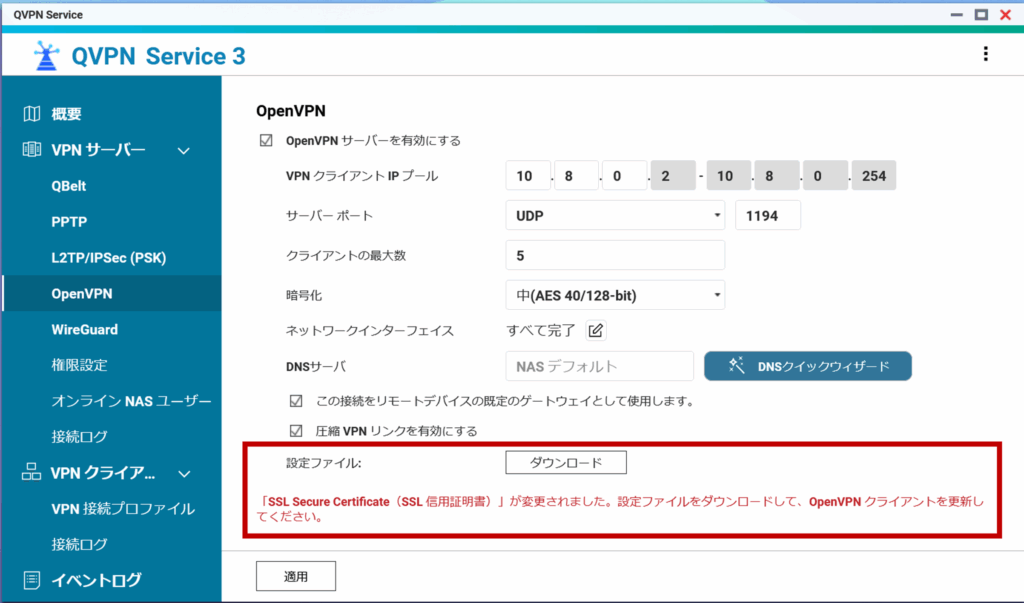

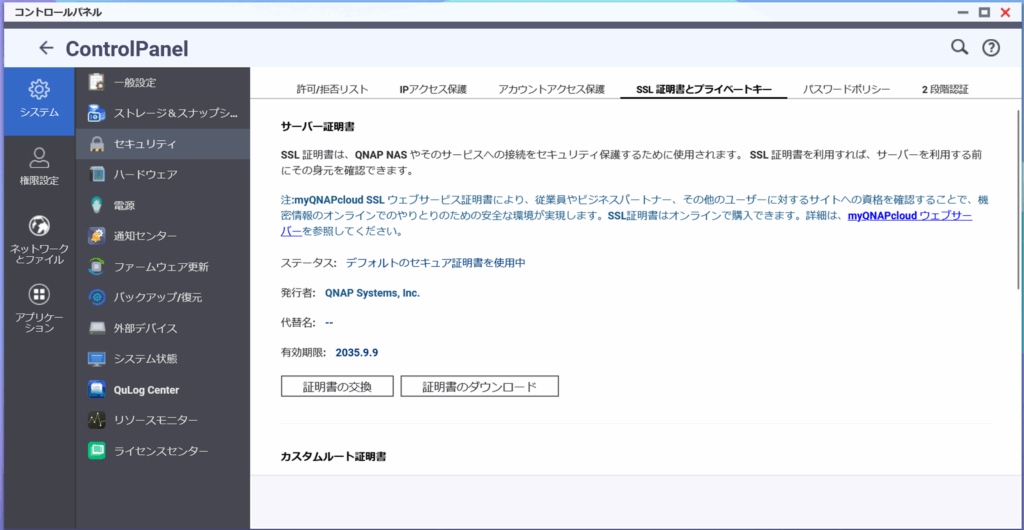

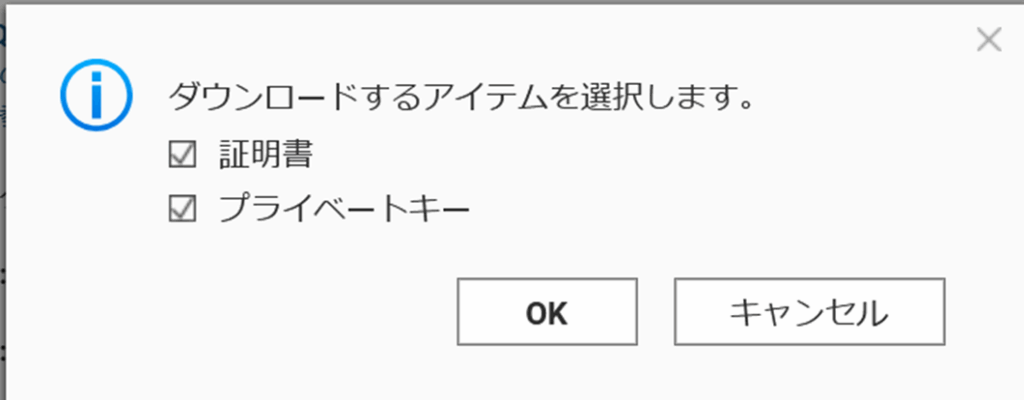

- SSL信用証明書をクライアント(PC)とサーバー(NAS)にそれぞれインポート

- ルーターのNAT設定(ポート開放)。OpenVPNのデフォルト設定ではUDP1194

- PC側にOpenVPNの接続ツールを用意する。本稿ではmacOS OpenVPN Connectを紹介

- OpenVPN で使用するクライアント証明書とプライベートキー

このファイルSSL信用証明書 .ovpnはNAS(サーバー)に接続を試みるPC(クライアント側)で必要なので、必ず保存しておこう。

以下QNAP公式サイトのヘルプである。

証明書とプライベートキーが一緒になった.zipファイルがダウンロードされる。クライアント側で使用するので保存しておこう。

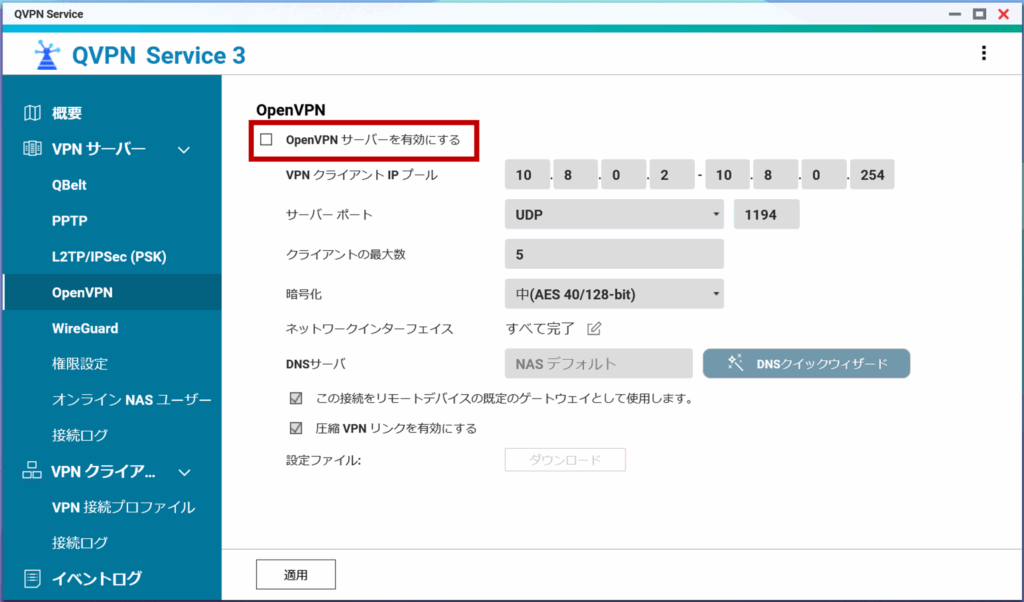

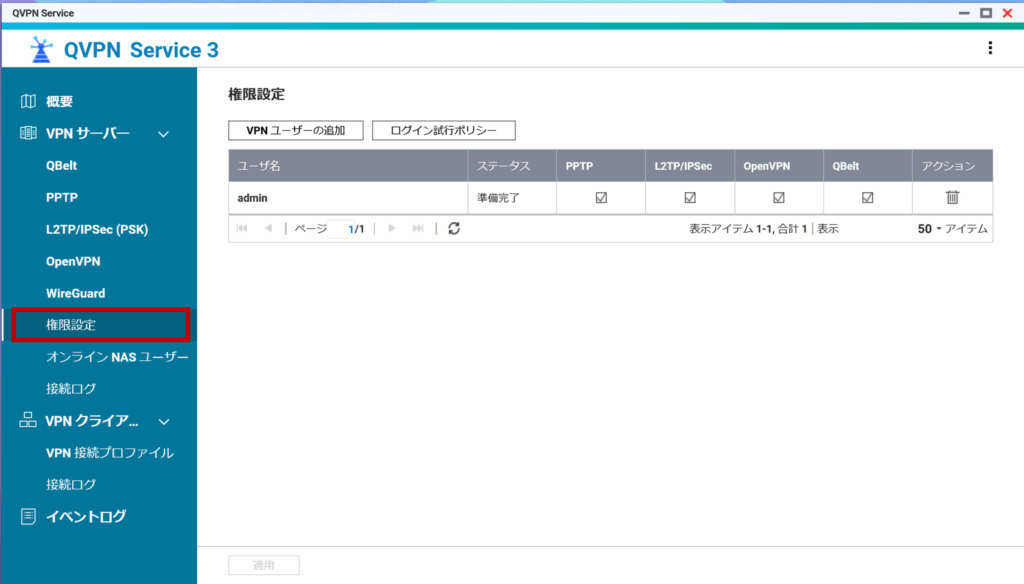

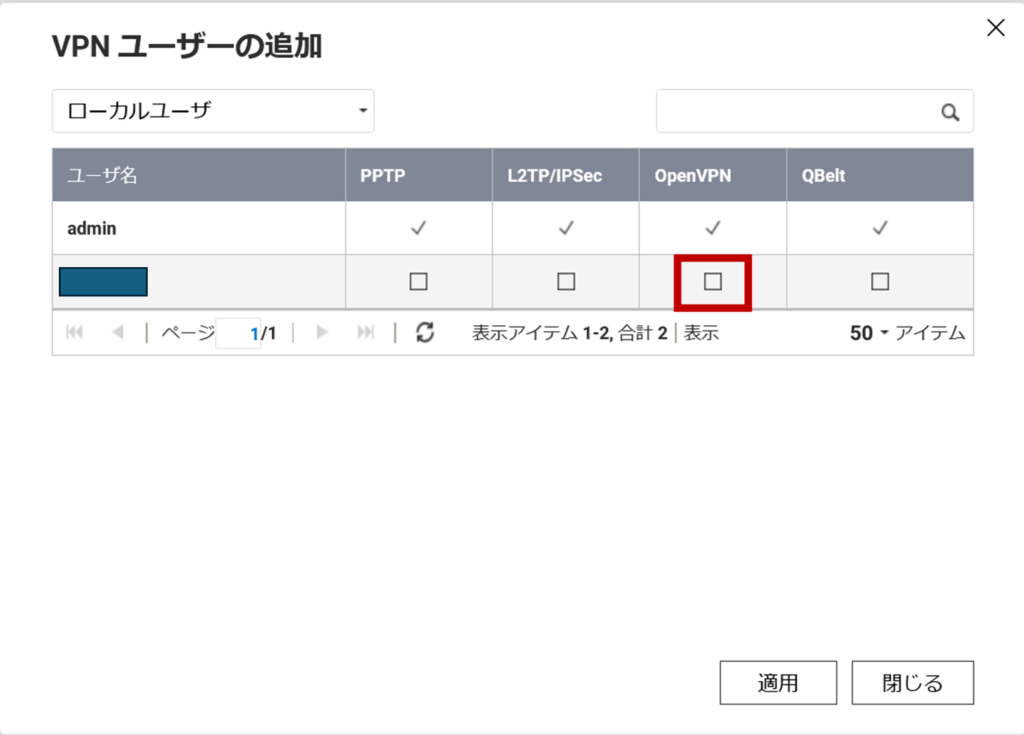

OpenVPNの項目のチェックボックスにチェックを入れる。適用を押す。これをやらないと詰むので権限を付けるのを絶対に忘れないようにしよう。

ルーター側の設定。ポート開放

OpenVPNでは、初期値のポートがUDP1194である。ポート番号は適宜自分の裁量で変えてもよい。

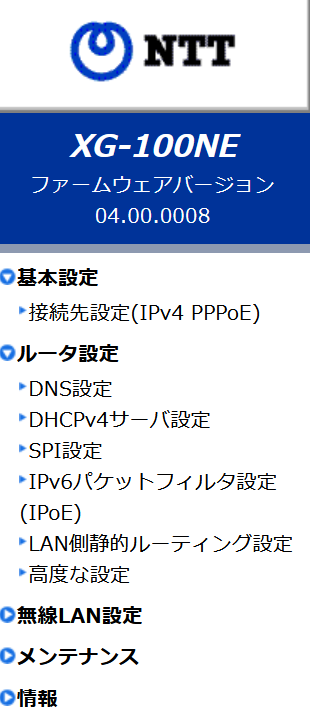

ここではNTTのXG-100NEの場合のポート開放の手順を掲示する。NTTのルーター機能が搭載されたホームゲートウェイは以下アドレスでログインできる。また、設定を変えていなければ通常のローカルIPアドレス192.168.1.1をブラウザーのURL入力欄に打ち込んでもいい。

管理画面を開くと、実はこの画面にポート開放の設定がないことが分かる。

結論から言うと、ポート開放は回りくどいやり方をしないとできないようにされており、セキュリティ上の安全を守るための意図された不親切仕様ということになる。つまり、一手間加えるリテラシーがないとできない。NTT公式サイトから概要を読み解くと以下になる。

- XG-100NEは10Gbps級の高速回線(フレッツ光クロス、ドコモ光10Gなど)に対応した高性能ルーターであり、家庭用というよりも業務用途に近いセキュリティ要件が求められている。

- ポート開放は外部からのアクセスを許可する行為であり、設定ミスや意図しない開放があると、マルウェア感染や不正アクセスのリスクが高まる。

- そのため、通常の管理画面からはポート開放設定を隠し、意図的にアクセス経路を限定することで、誤操作や悪用を防止。

- XG-100NEはNTT東西が提供する共通ハードウェアでありながら、ドコモ光、ソフトバンク光、nifty光など複数のISPが利用。

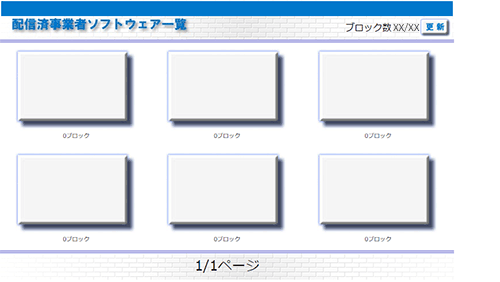

- 各ISPは独自の設定やサービスを提供しており、「配信済事業者ソフトウェア一覧」画面はそのISPごとの設定ポータルにアクセスするための仕組み。

- つまり、ポート開放などの高度な設定は、契約しているISPの仕様に従って行う必要があるため、共通の管理画面ではなく、ISPごとの設定画面に誘導する構造になっている。

- 一般家庭ユーザーが誤ってポート開放を行うことを防ぐため、設定画面を「隠しメニュー」として設計し、ある程度の知識があるユーザーだけがアクセスできるようにしている。

ポート開放する場合、隠しメニューとなる以下アドレスにアクセスし、ルーター管理画面のユーザ名とパスワードを入力する。

利用したいサービスをクリックする。

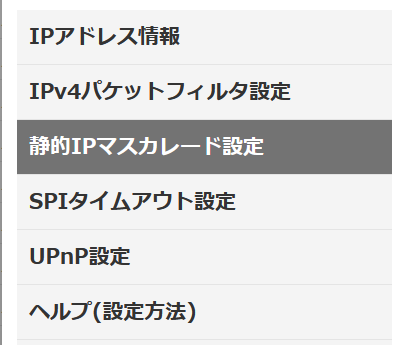

静的IPマスカレード設定でポートを開放する。

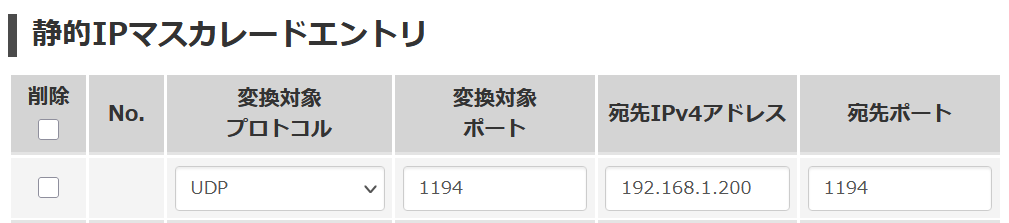

今回のVPN接続における設定例は以下の通りだ。

設定内容の確認ポイント

| 項目 | 設定値 | 概要 |

|---|---|---|

| 変換対象プロトコル | UDP | OpenVPN初期値はUDPを使用 |

| 変換対象ポート | 1194 | 外部からの接続ポート(OpenVPNのデフォルト) |

| 宛先IPv4アドレス | 192.168.x.xxx | QNAP NASのローカルIP。固定IPであることが望ましい |

| 宛先ポート | 1194 | NAS側のOpenVPNサービスが待ち受けるポート |

静的IPマスカレード設定でポートを開放していない場合、VPN接続はできないので、必ず事前に確認して設定しよう。

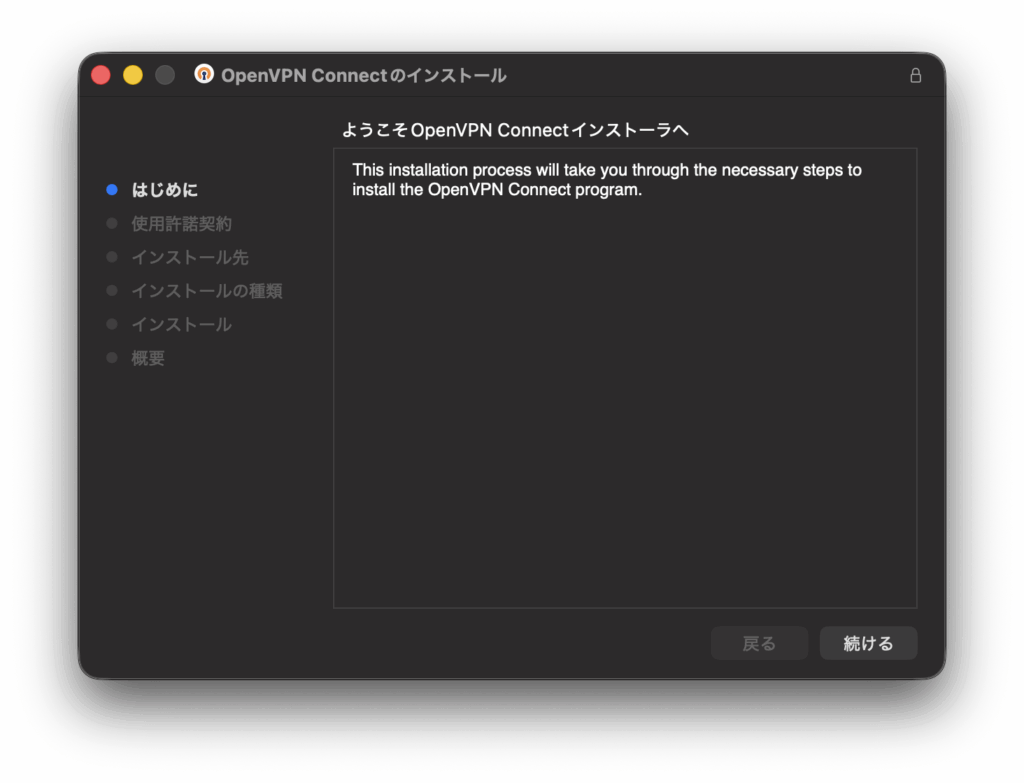

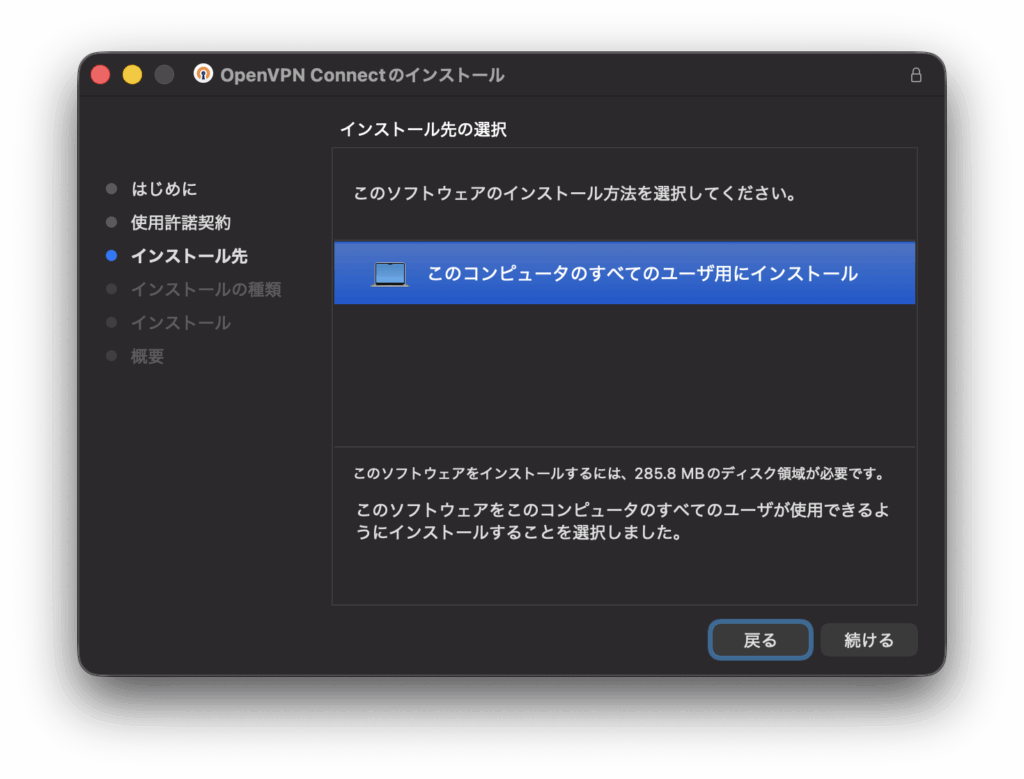

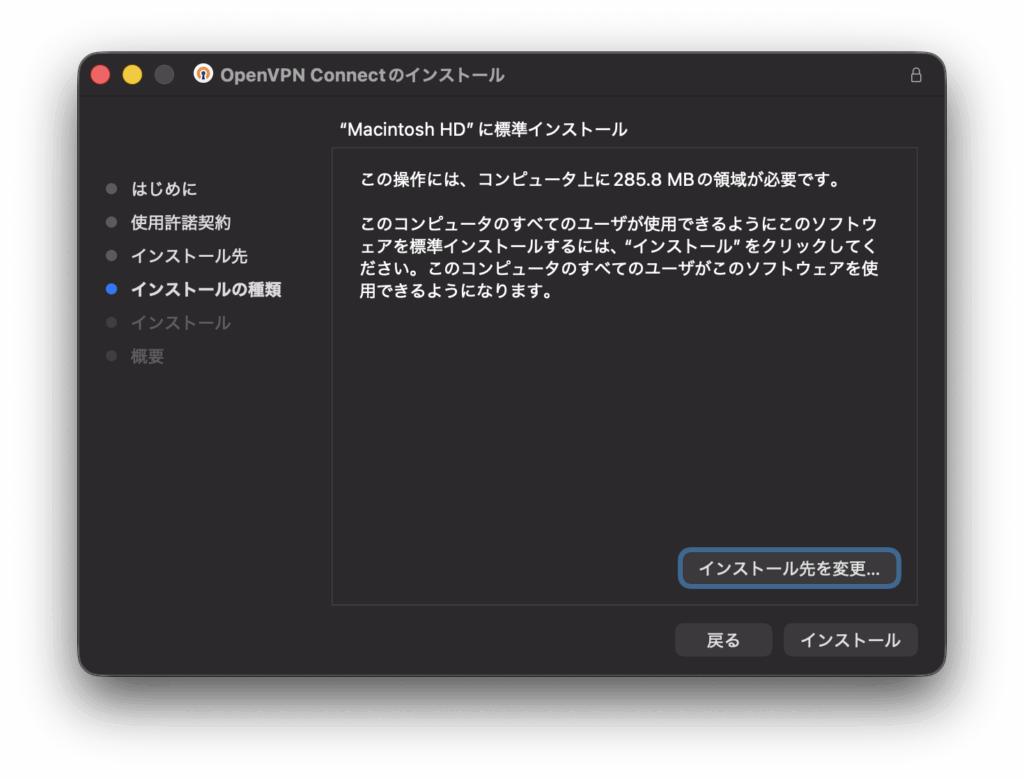

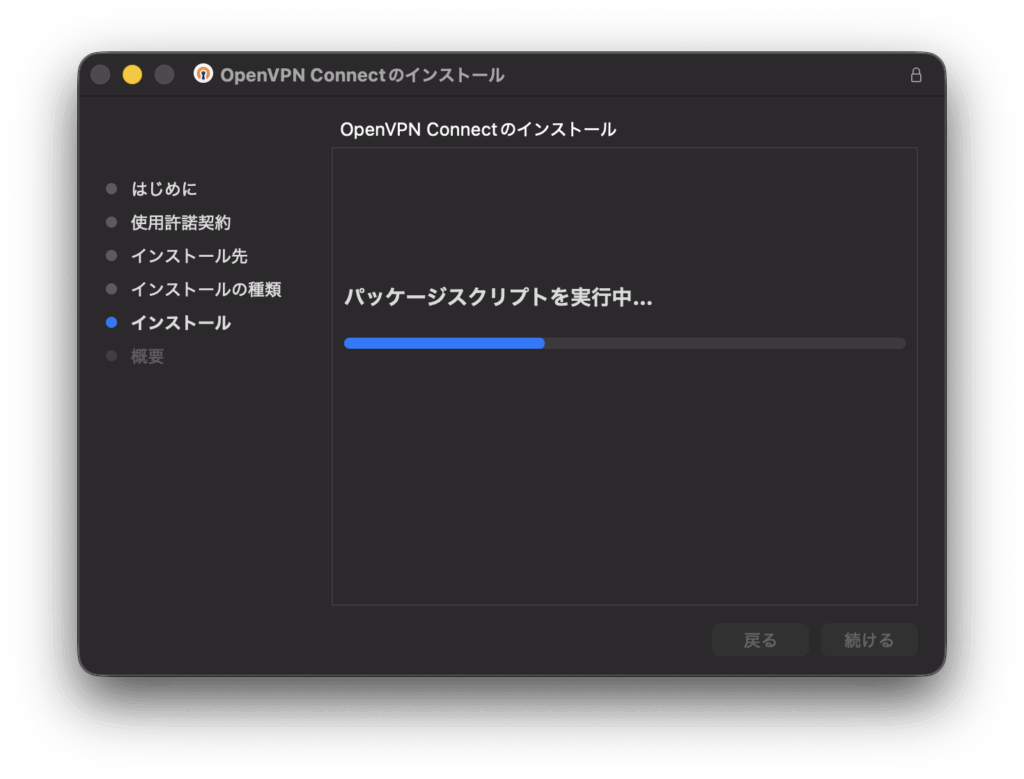

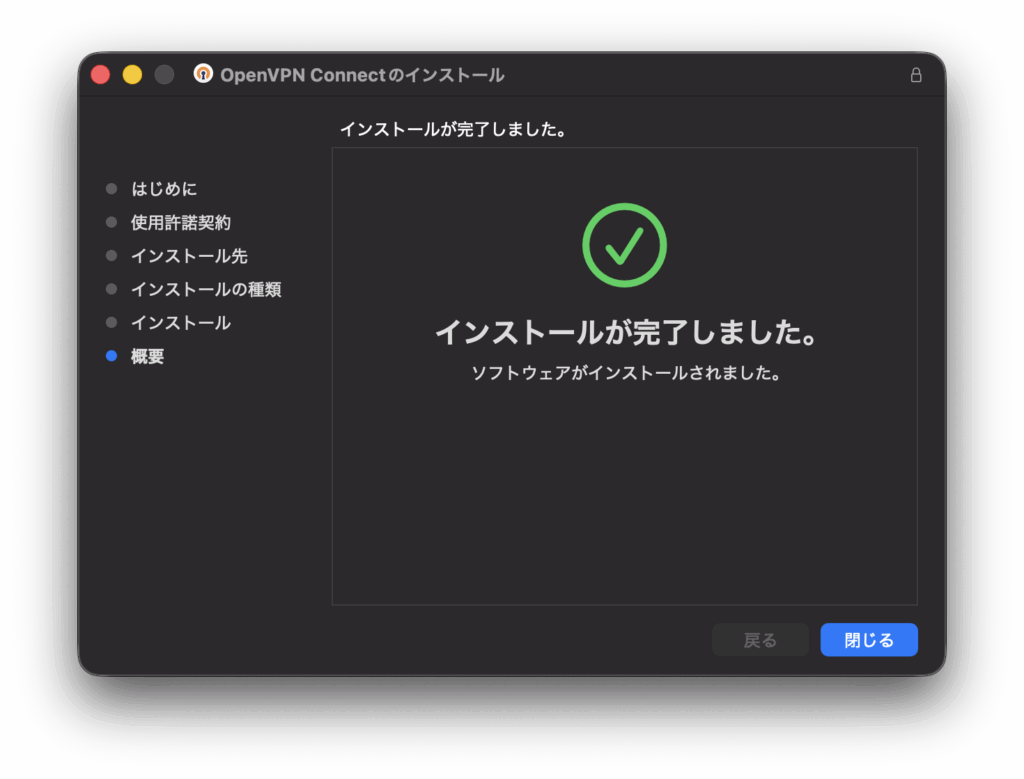

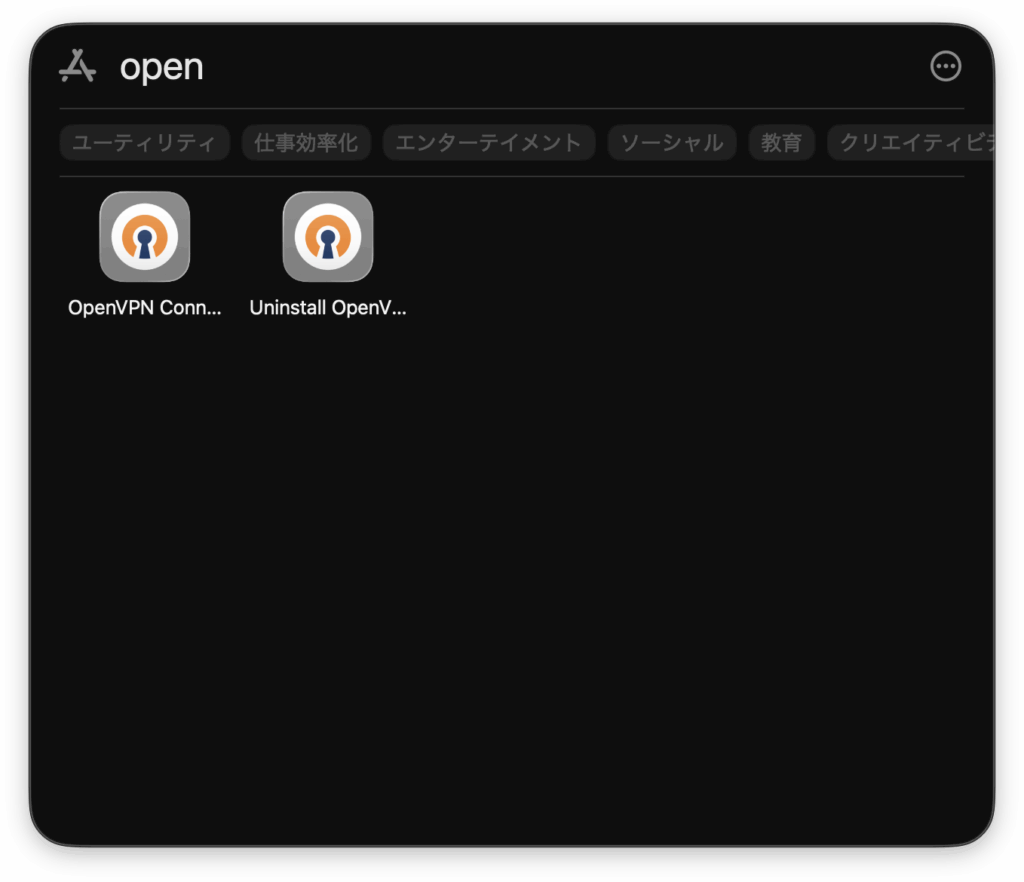

クライアント側の設定。OpenVPN Connect for macOSをインストールする

OpenVPNを利用するにあたって、今回はオープンソースウェアのOpenVPN Connect for macOSを使う。OSごとにそれぞれソフトウェアが用意されているので、間違えないようにしたい。macOSで同じ罠にハマった人向けに現状の設定方法を紹介する。

なお、2025年10月現在、対応OSがmacOS 15 Sequoiaまでとなっているが、macOS 26 Tahoeでも正常動作を確認した。

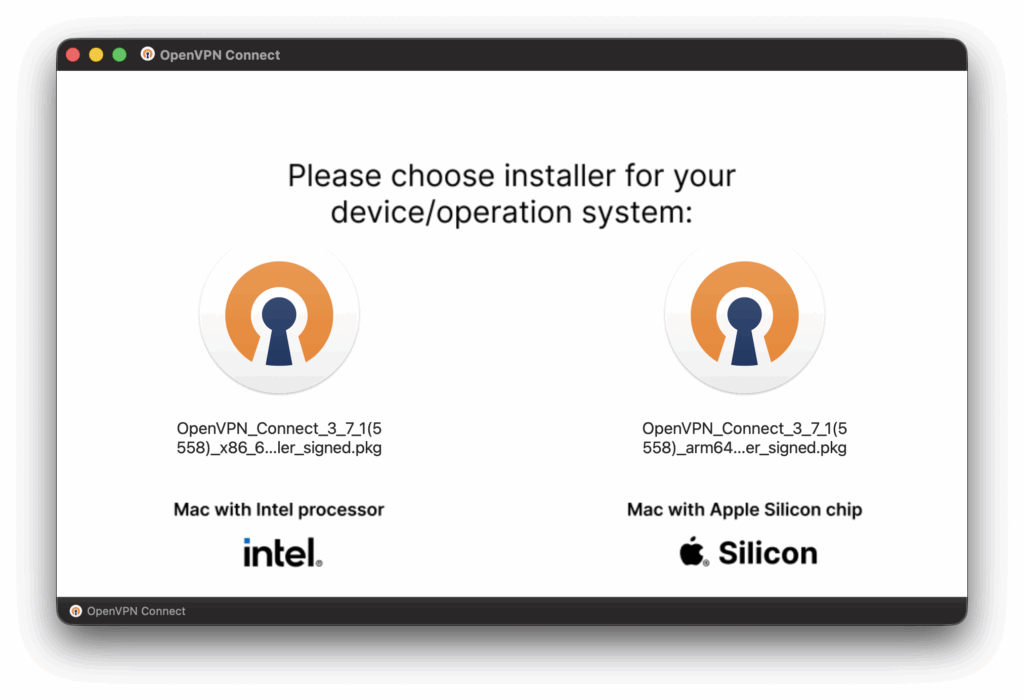

MacのCPUがIntel製かAppleシリコンでインストールするファイルが違うので注意しよう。2021年以降発売のMacは全てApple SiliconのMシリーズなのでIntelを選ばないように。

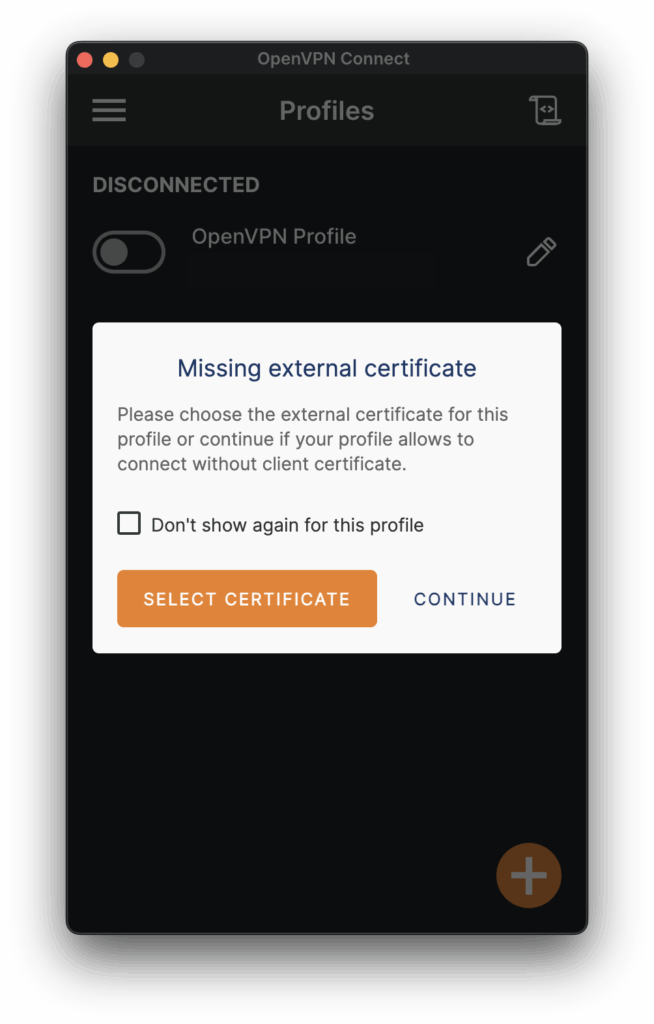

結論から言うと、SSL証明書を含む設定ファイルである.ovpnファイルを素のままアップロードしても、その接続プロファイルではVPN接続は出来ない。サーバーの証明書とプライベート鍵がないからである。そして、通常の操作で証明書と鍵をアップロードする方法が現状ない。これはOpenVPN Connect for macOSの不具合なのかバグなのか、ソフトウェアの設計としては好ましくない。オープンソースなので仕方ないか、といったところ。

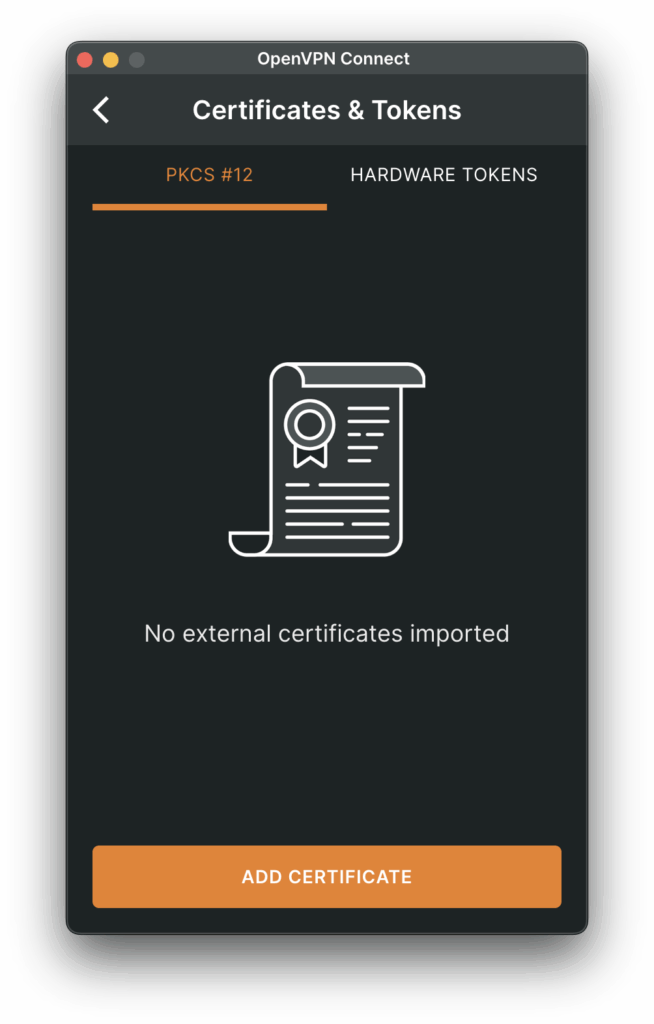

ADD CERTIFICATEボタンから証明書のアップロードができそうな雰囲気があるが、拡張子.p12の証明書ファイルしか受け付けない。HARDWARE TOKENS(鍵)に至っては追加するボタンらしきものもない。QNAP NASから前述でダウンロードしたZIPファイルの中身は拡張子.crtファイル(クライアント証明書)と.keyファイル(プライベートキー)で、互換性がない。

QNAPのOpenVPNは、TLS認証(証明書ベース)を使用しており、以下の3つのファイルが必要である。

client.ovpn(接続設定ファイル)client.crt(クライアント証明書)client.key(クライアント秘密鍵)

これらはQVPN Serviceから設定ファイルダウンロードと、OpenVPN項目でエクスポートされるZIPに含まれている。

OpenVPN Connect macOS版は、証明書と鍵をGUIで個別に指定できない場合がある。今回の例はそのケースである。その場合、.ovpnファイルに証明書と鍵の内容がインラインで埋め込まれている必要がある。

つまり、.ovpnファイルの中に以下のような形式で証明書と鍵を埋め込む。

✅ 解決方法:.ovpnファイルに証明書と鍵を埋め込む

- ZIPファイルを展開し、

client.crt,client.keyを取得 client.ovpnをテキストエディタで開く- 下記例のように

.ovpnファイルの末尾にclient.crtとclient.keyの内容を貼り付ける

<cert>

-----BEGIN CERTIFICATE-----

(client.crtの内容をここに貼り付け)

-----END CERTIFICATE-----

</cert>

<key>

-----BEGIN PRIVATE KEY-----

(client.keyの内容をここに貼り付け)

-----END PRIVATE KEY-----

</key>QNAP NASからダウンロードした.ovpnファイルをテキストエディタ(メモ帳あるいはそれに準ずるアプリ)で開くと

## How to setup OpenVPN client?

## 1. Install OpenVPN software on your platform.

## 2. Double click [NAS名].ovpn file to create new connection profile.

## 3. Type username and password while connection.

client

dev tun

script-security 3

remote xxx.xxx.xxx.xxx 1194

resolv-retry infinite

nobind

auth-nocache

auth-user-pass

remote-cert-tls server

reneg-sec 0

cipher AES-128-CBC

tls-cipher XXX-XXX-XXX

comp-lzo

proto udp

explicit-exit-notify 1

<ca>

-----BEGIN CERTIFICATE-----

<証明書の内容>

-----END CERTIFICATE-----

</ca>となっている。コーディングの前提知識があれば、<ca></ca>とあるのだから、同じ形式で後ろに<cert></cert>と<key></key>を加えてやればいいと察しがつくだろう。ただし、知識がない場合相当難しいと思われるので例を掲示したい。

つまり下記のようにしてファイルを保存する。.crtファイル(SSLcertificate.crt)と.keyファイル(SSLprivatekey.key)も同じくテキストエディタで開いて、.ovpnの該当箇所に丸ごと貼り付ける。

## How to setup OpenVPN client?

## 1. Install OpenVPN software on your platform.

## 2. Double click [NAS名].ovpn file to create new connection profile.

## 3. Type username and password while connection.

client

dev tun

script-security 3

remote xxx.xxx.xxx.xxx 1194

resolv-retry infinite

nobind

auth-nocache

auth-user-pass

remote-cert-tls server

reneg-sec 0

cipher AES-128-CBC

tls-cipher XXX-XXX-XXX

comp-lzo

proto udp

explicit-exit-notify 1

<ca>

-----BEGIN CERTIFICATE-----

<証明書の内容>

-----END CERTIFICATE-----

</ca>

<cert>

-----BEGIN CERTIFICATE-----

(SSLcertificate.crtの内容をここに貼り付け)

-----END CERTIFICATE-----

</cert>

<key>

-----BEGIN PRIVATE KEY-----

(SSLprivatekey.keyの内容をここに貼り付け)

-----END PRIVATE KEY-----

</key>

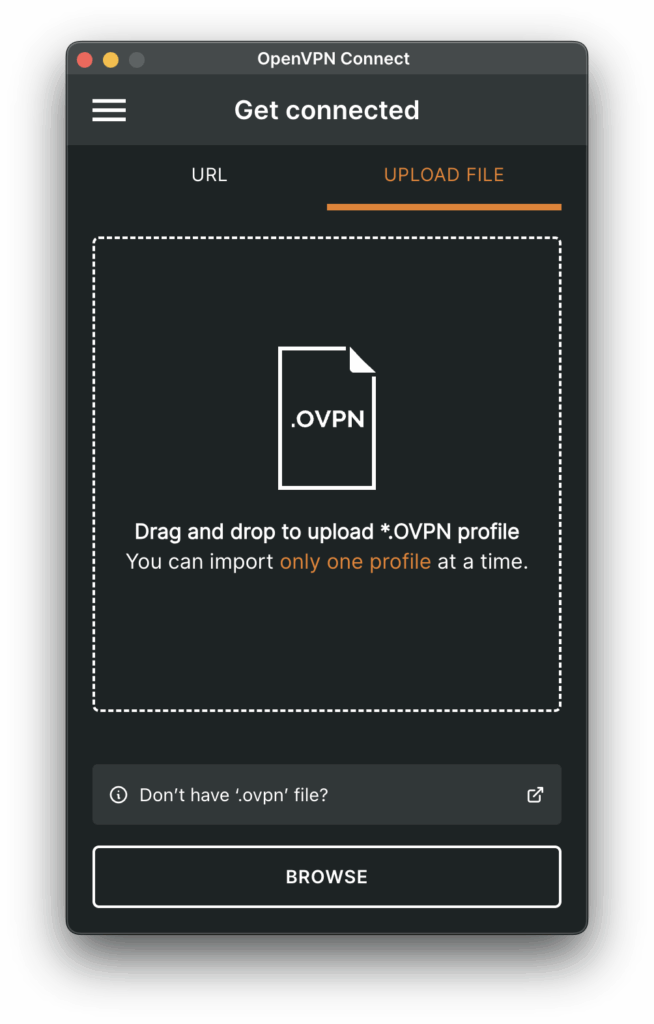

上記例のとおり証明書と鍵をファイル内に丸ごと貼り付けできたら、.ovpnファイルを保存して、Get connectedのUPLOAD FILEからSSL証明書ファイルをアップロードすればよい。初回失敗しても別のプロファイルとして再インポートできる。

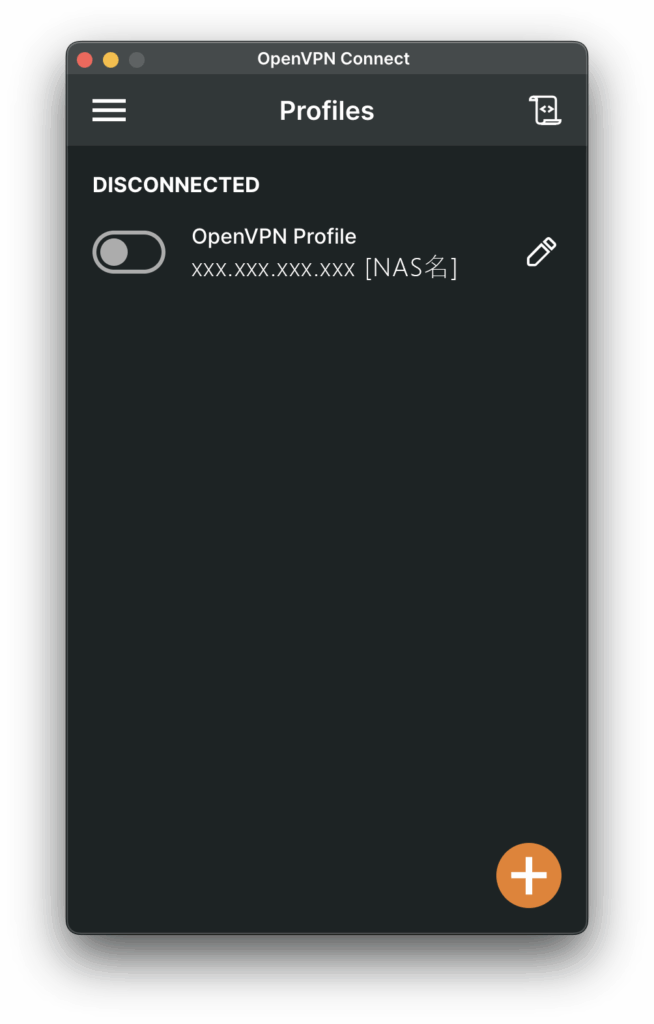

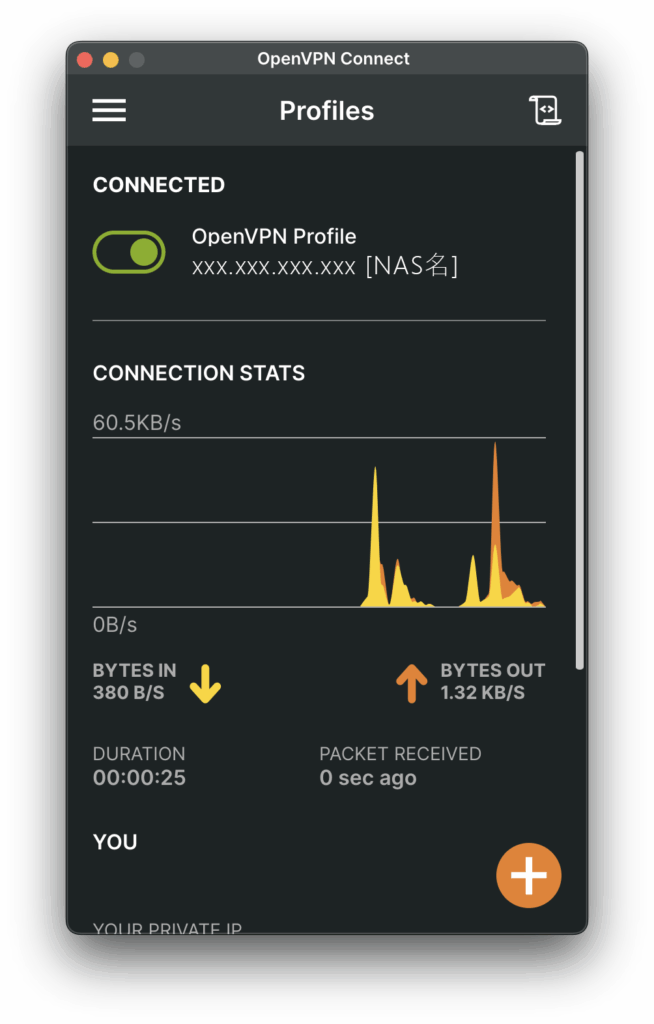

設定プロファイルが読み込まれたら、項目としてグローバルIPアドレス[NAS名]が表示される。このプロファイルから、自宅内ルーター配線下のグローバルIPの範囲外、外出先での外側からのグローバルIPアドレスを持ったインターネット環境に接続する。

外出先のカフェのWi-Fiスポットでもいいし、初期設定でテスト段階なら、iPhone・iPad・Androidなどのスマートフォンによるテザリングを使ってmacOSをインターネットに接続すれば、外部のグローバルIPアドレスが割り当てられる。その状態でOpenVPN connect for macOSのプロファイルのトグルをオンにしよう。

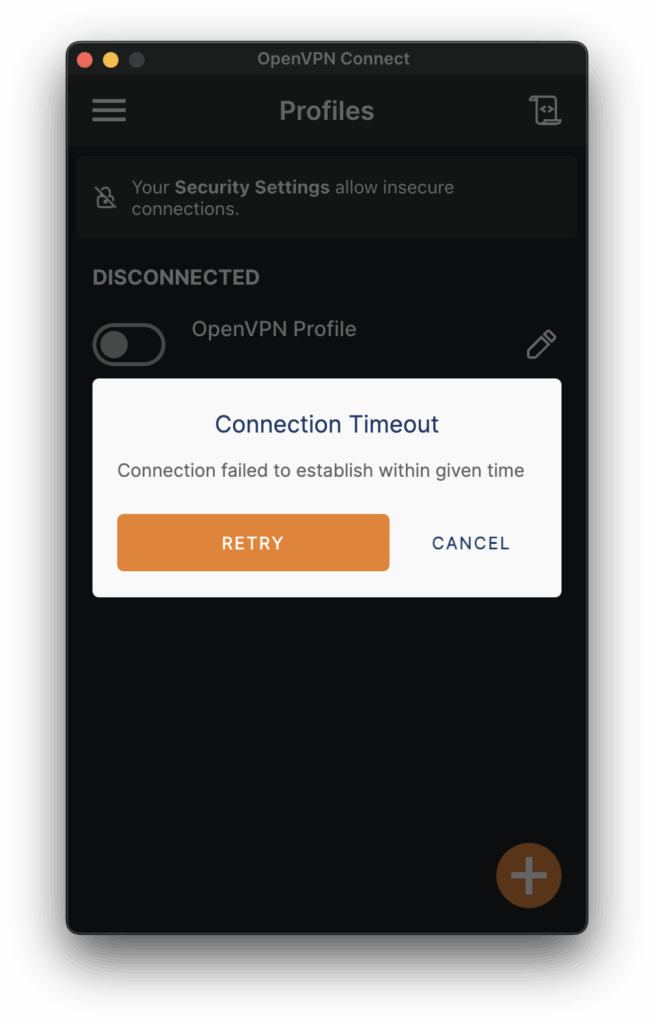

設定に間違いがなければ、概ね1秒で接続に成功するイメージだ。パスワードに間違いがあれば、1秒ではじかれる。ユーザ名とパスワードに間違いがない場合で、何らかの事情でタイムアウトする場合はNASに通信は届いているような挙動である。証明書に鍵が入っていない場合もタイムアウトする。その他の場合はあらためて本稿の設定をすべて見直そう。

Qfinder Proでネットワークドライブ接続。Finderにマウント完了!

外出先ではNASの再マウントが必要になる。前述の通りの手順で自宅にいるかのように接続が完了する。

OpenVPN Connect for macOSは有用か?

設定が一度でも成功していて、その後の接続の機会でタイムアウトになったとしても、設定自体は正常だ。

もしタイムアウトしたらアプリそのものを再起動してみよう。すると上手くいく場合がある。

VPN接続をmacOSで使うなら、第一候補としてOpenVPN Connect for macOSが挙がると思う。

ここまで解説して何を言うんだと思われるかもしれないが、ソフトウェア設計の不親切さもさることながら、アプリの安定感がいまいち望めない。

外出先からリモート接続して、うまく接続できれば外付けディスクのようにNASを操れるのはいいとして、その状態でリモートワークでバリバリ仕事ができるのか、となると、接続の安定感としてはイマイチと言わざるを得ない。接続が上手くいかなくて何やかんやとアプリ再起動、スマホ通信オンオフ、MacBook再起動などトライ&エラーを繰り返すうちにカフェタイムは終了してしまう。これがOpenVPNの仕様上の限界、といったところだ。

今回の記事はVPN接続をしてQNAP NASをローカル環境のように接続する方法である。ステップが多くて決して簡単ではないが、本稿に出会ってOpenVPN Connect for macOSにてQNAP NASとのVPN接続設定を試みるならば、上手くいくことを念願するものである。

VPN接続設定の確認ポイント~QNAP NASとMacの場合

- QVPN ServiceがQTSにインストールされていること

- OpenVPNがQVPN Service内で有効化されていること

- VPN接続用ユーザーにOpenVPN接続権限が付与されていること

- NASのIPアドレスが固定(静的)であること

- ルーター(例:XG-100NE)でUDP 1194ポートがNASに転送されていること

- 変換対象プロトコル:UDP

- 変換対象ポート:1194

- 宛先IP:NASのローカルIP(例:192.168.1.200)

- 宛先ポート:1194

- .ovpnファイルにクライアント証明書(.crt)と秘密鍵(.key)がインラインで埋め込まれていること

<cert></cert>と<key></key>の形式で記述

- OpenVPN Connectで「Missing external certificate」警告が出ないように構成されていること

- Macのファイアウォールやセキュリティ設定でVPN通信が許可されていること

- VPN接続後にNASのIPへpingが通ること(例:ping 192.168.1.200)

- Finderで

smb://[NASのIP]/Publicなどの共有フォルダにアクセスできること - 必要に応じてDDNSを利用し、

.ovpnファイルのremote行にDDNS名を指定していること