本稿では、QNAP NASのQVPN ServiceにおけるWireGuard VPNの設定方法と、macOSからNASへ安全かつ確実に接続するための手順について詳述する。なお、この記事はOpenVPNを取り上げた下記参考リンクのWireGuard VPN版であり、補足的な内容になっている。省かれた解説はリンクを参照されたい。

QNAP NASに外出先からリモート接続する方法。OpenVPN Connect for macOSで接続できない対処法と解決策完全ガイド

QNAP NASに外出先からリモート接続する方法。OpenVPN Connect for macOSで接続できない対処法と解決策完全ガイド

WireGuardは軽量かつ高速なVPNプロトコルであり、鍵ベースの接続方式を採用しているため、事前のIP設計と鍵交換が不可欠である。

特に、ローカルIPアドレスとWireGuard VPN内の仮想IPアドレスの違いを理解することは、安定した通信とサービス利用の肝要となる。本記事では、初心者にも分かりやすい形で、VPNサーバー・クライアント・ピア設定・FinderによるNASマウントまでの流れを体系的に解説したい。

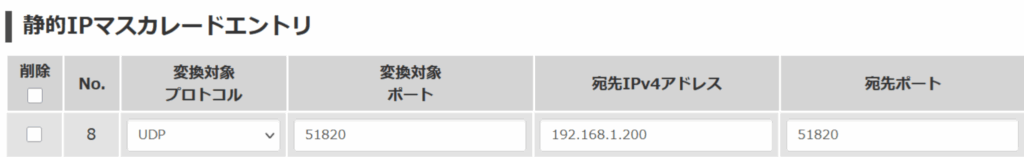

ルーター側の設定

本稿では分かりやすさ重視で基本的にQNAP NASでのデフォルト(初期値)のままの数字で紹介する。

WireGuardでのデフォルトのポート番号はUDP51820である。ポートを開放しないと通信できないので、一番最初にポートフォワーディングの設定をしたい。

設定内容の確認ポイント

| 項目 | 設定値 | 概要 |

|---|---|---|

| 変換対象プロトコル | UDP | WireGuard VPNはUDPを使用 |

| 変換対象ポート | 51820 | 外部からの接続ポート |

| 宛先IPv4アドレス | 192.168.x.xxx | QNAP NASのローカルIP。固定IPであることが望ましい |

| 宛先ポート | 51820 | NAS側のVPNサービスが待ち受けるポート |

ルーター管理画面でのポートフォワーディングの名称には下記の通りの種類があるので、ポート開放の際は適宜読み替えてほしい。

| 表記名 | 説明・用途 |

|---|---|

| ポートフォワーディング(Port Forwarding) | 最も一般的。外部からの特定ポートを内部IPに転送する設定。静的NAPTに相当 |

| 仮想サーバー(Virtual Server) | 家庭用ルーターでよく使われる表現。ポートフォワーディングと同義 |

| スタティックNAT(Static NAT) | 一部の業務用ルーターで使用。IP単位での静的変換。ポート指定があればNAPTに近い |

| NATルール(NAT Rules) | 高機能ルーターやファイアウォール機器で使われる。静的・動的NAPTを含む設定群 |

| DMZホスト(DMZ Host) | 厳密には異なるが、すべてのポートを1台に転送する設定として混同されることがある |

| IPマスカレード(Masquerade) | Linuxベースのルーターやファームウェア(OpenWRTなど)で使われる表現。通常は動的だが、静的設定も可能 |

QNAP NASサーバー側の設定

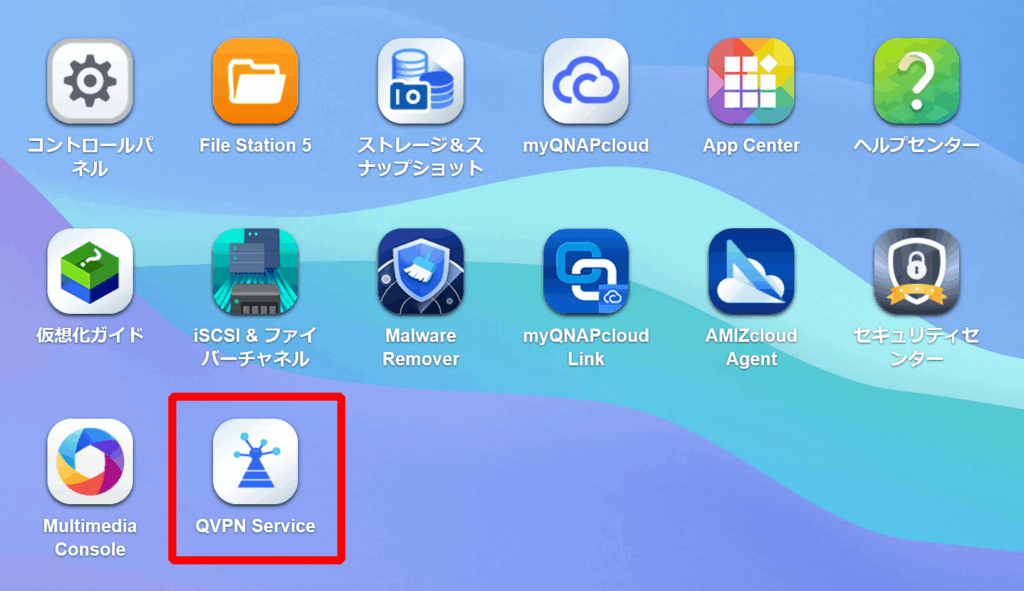

ブラウザーからQTSにログインする。QNAP NASにQVPN Serviceをインストールして、アイコンをクリックしよう。

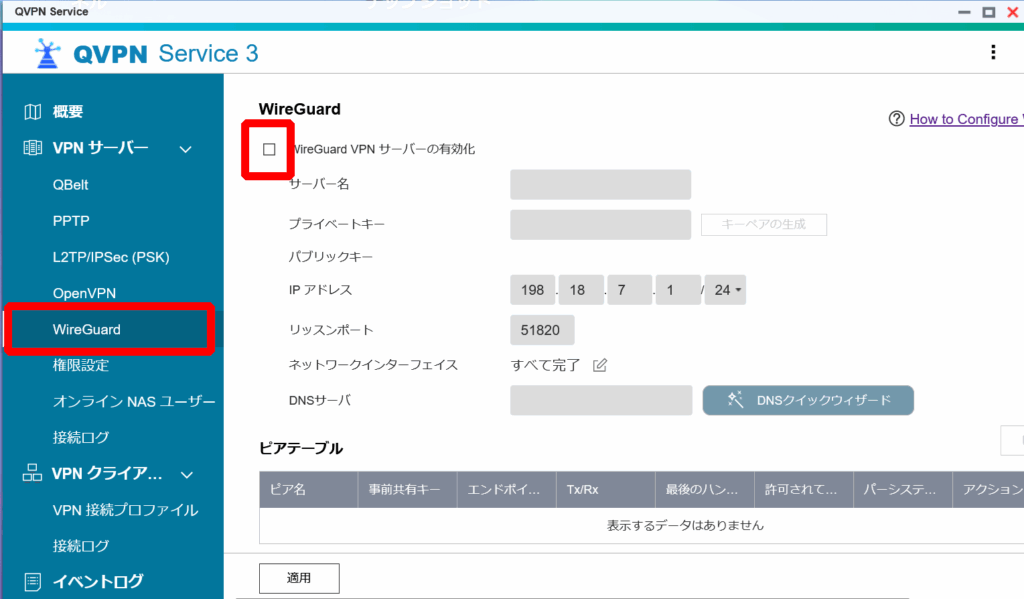

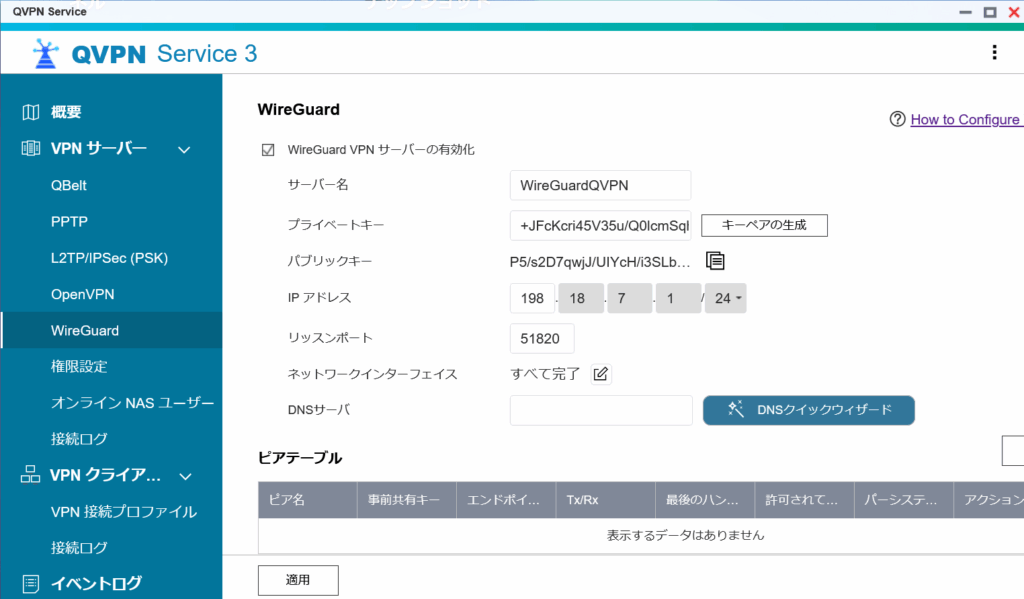

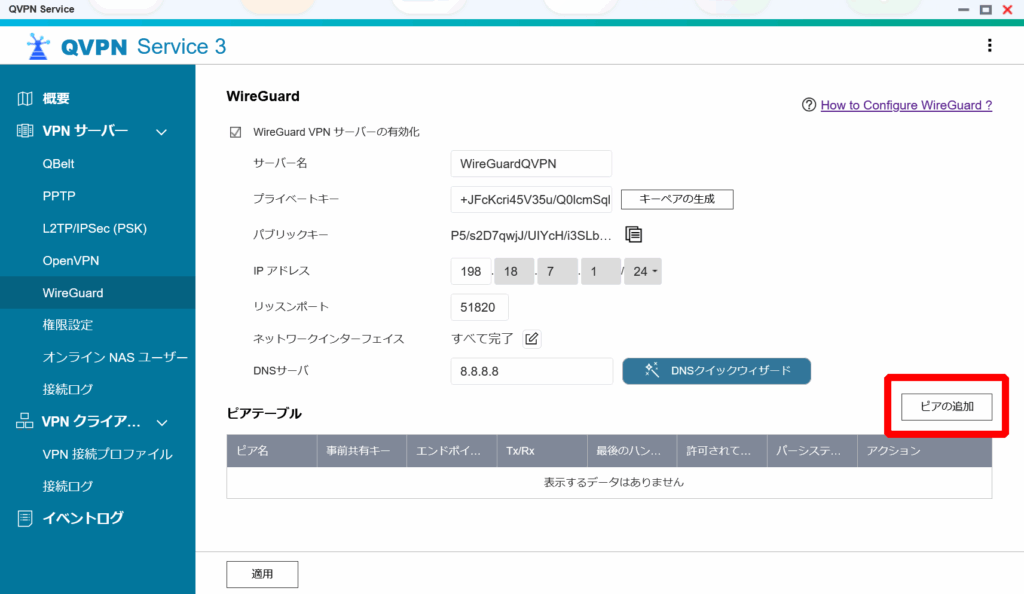

左サイドメニューからVPNサーバーのWireGuardの項目を選択、WireGuard VPNサーバーの有効化のチェックを入れる。

ここで、初期値にIPアドレスが198.18.7.1/24、リッスンポートは先に紹介したルーターの解放するポートである51820となっているが、そのまま使用することとする。自分で自由に変えても良い数値であるので、接続設定が上手くいったら適宜書き換えてもいいだろう。

キーペアの生成ボタンを押すとプライベートキーとパブリックキーが発行される。ボタンをクリックするとランダムに生成されるので、有効化したあとにキーを変える場合は、クライアント側に共有するパブリックキーの書き換えも必要になることに注意しよう。

DNSサーバの項目は特に設定する必要はない。DNSクイックウィザードを押せばデフォルトでは8.8.8.8になる。

理由は、VPN接続が確立された時点でクライアントが既存のDNS設定を維持したまま通信可能であるためである。WireGuardを含むVPNプロトコルは、IPルーティングを通じてNASなどの目的ホストに直接到達する構造であり、名前解決が不要な場合はDNSの指定を省略しても支障はない。特にIPアドレスで直接接続する運用においては、DNS設定は必須ではない。

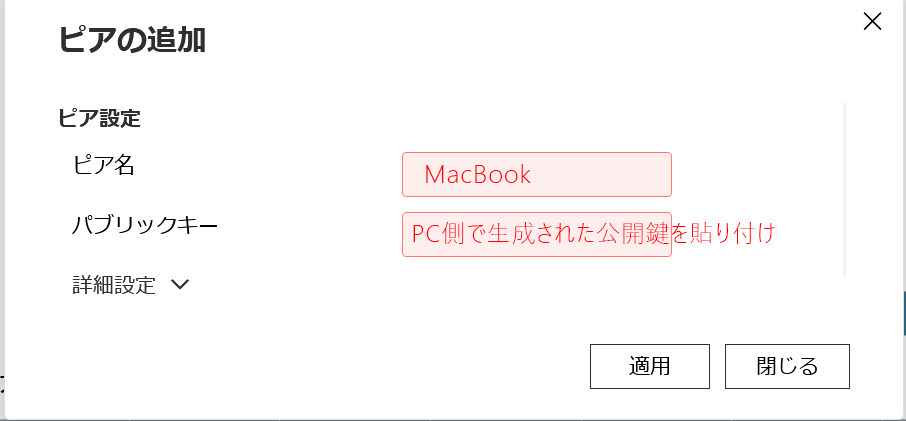

QNAP NAS(サーバー)に接続するPC(クライアント)の設定をするにはピアの追加ボタンを押そう。

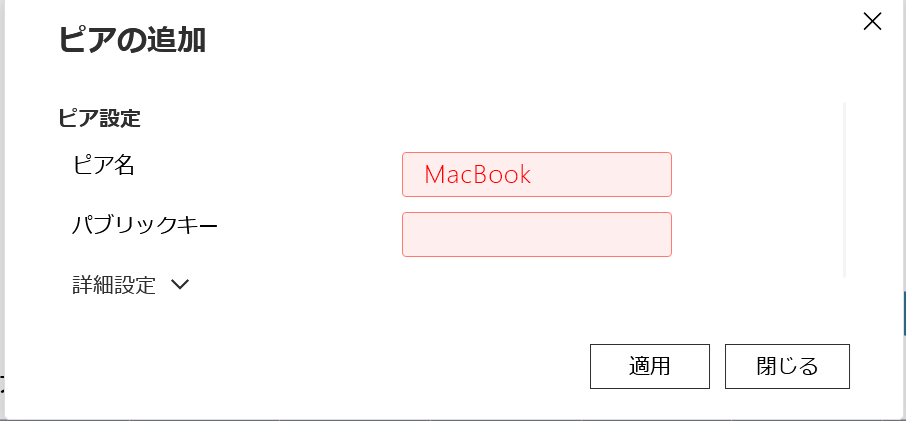

ピア名は何でもいい。どの端末からQNAP NASに今接続しているのか分かれば十分だ。ここでのパブリックキーは、クライアント側(接続するPC側)で発行したものを後で入力することとする。

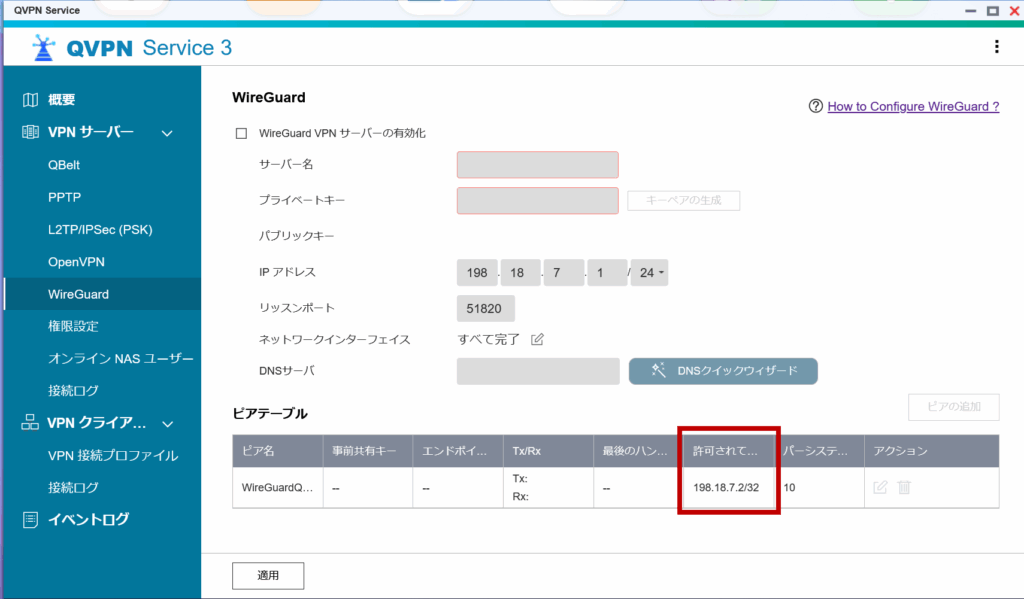

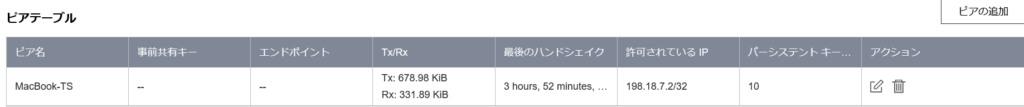

適用を押すとピアテーブルが作成される。クライアント側で設定するので仮想VPN回線で通信することになる許可されているIPを控えておく。初期値は198.18.7.2/32。パーシステントキーアライブは10だ。

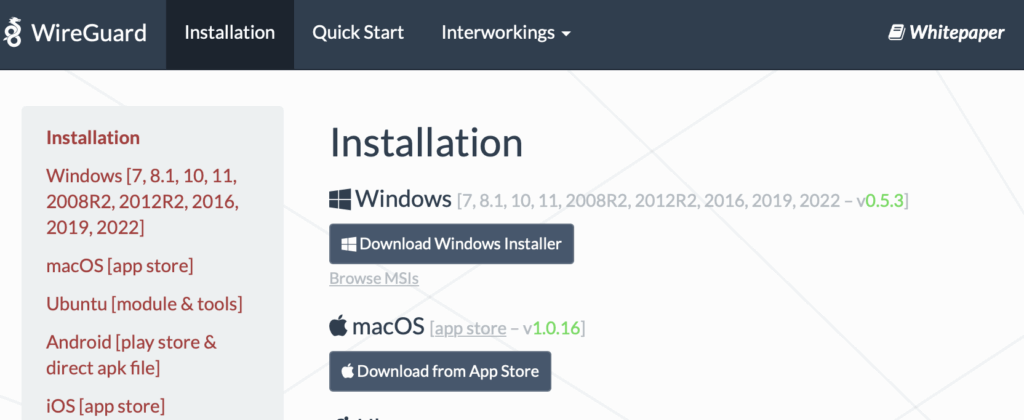

クライアント側の設定。Macの場合、App Storeからインストール

macOSのApp Storeから検索してもいいが、WireGuard公式サイトからダウンロードリンクがあるので、そちらを紹介する。

上部メニューからInstallationを選ぶ。

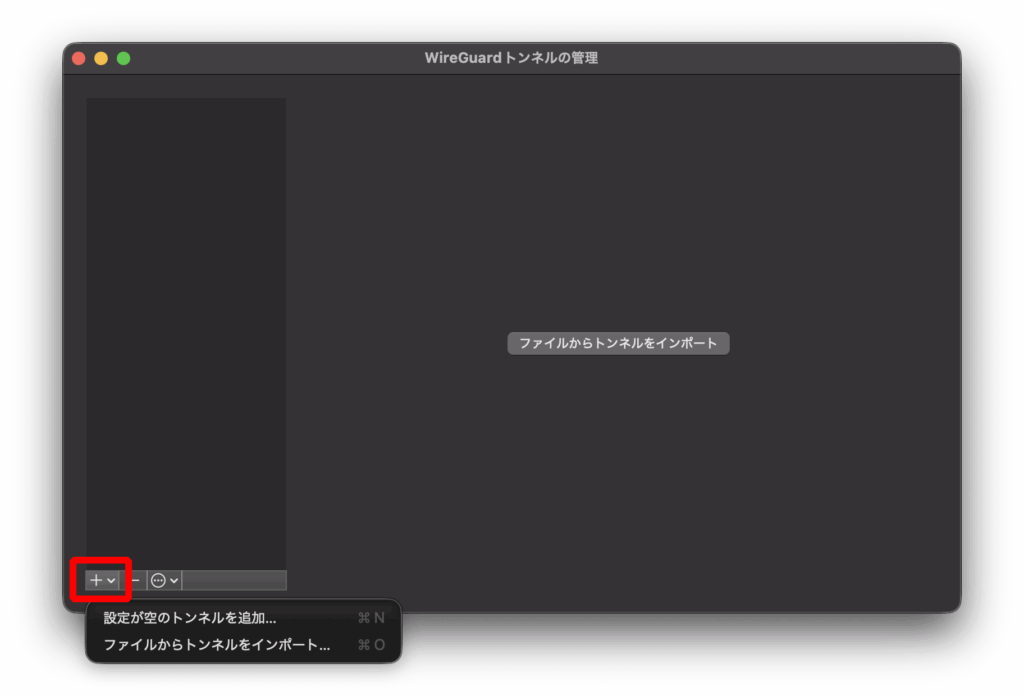

起動すると、シンプルすぎるような気がするインターフェイスが表示される。

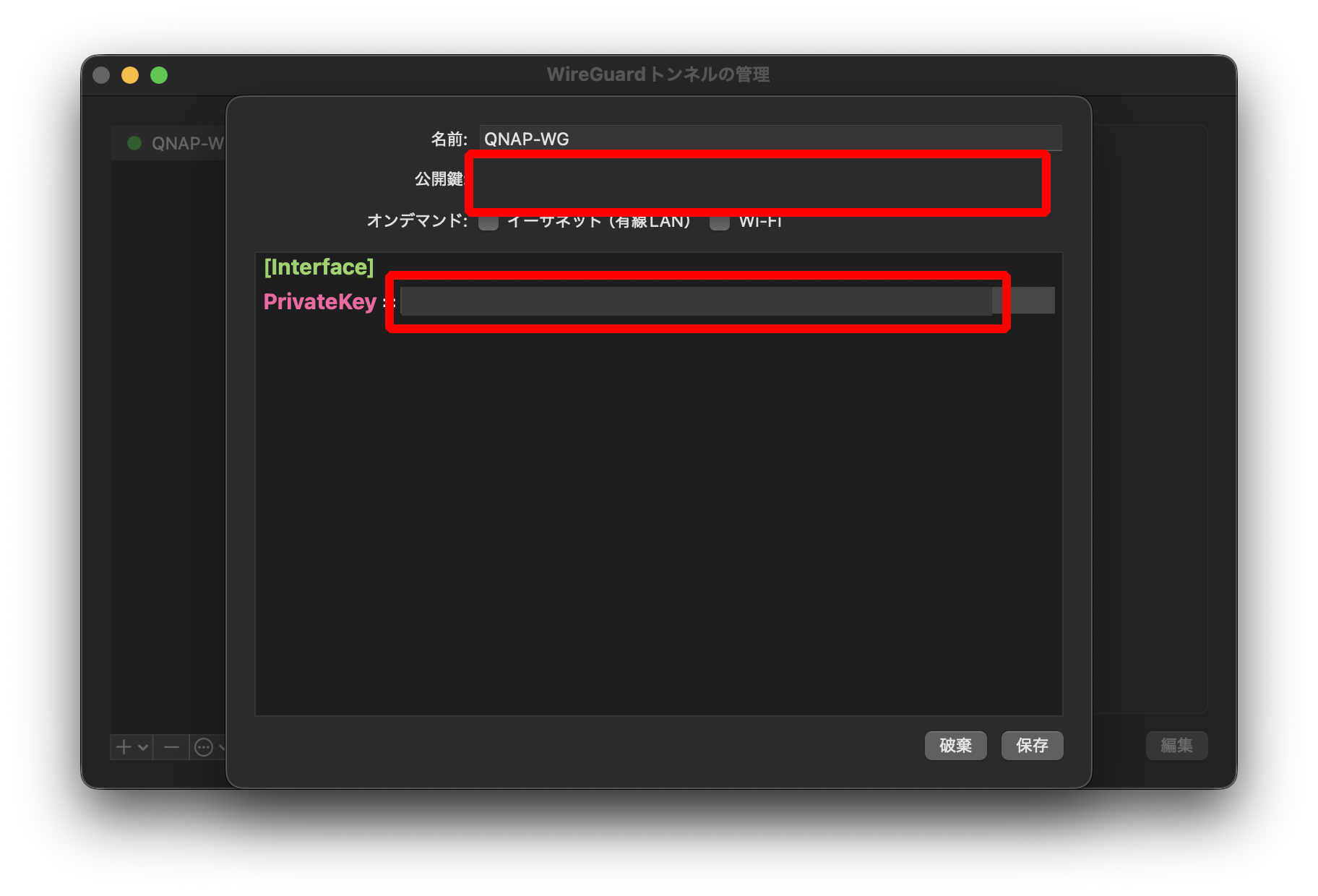

左下の+ボタンから設定が空のトンネルを追加を選択しよう。

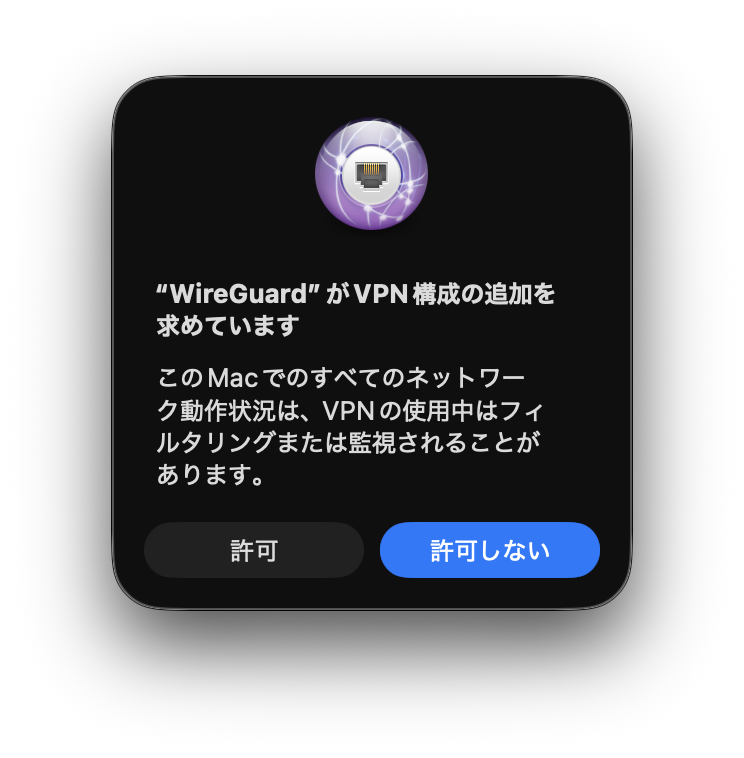

macOSからのダイアログが表示される。許可しよう。

PC(クライアント側)の公開鍵が生成される。値をドラッグでコピーできるので、コピーした後、NAS側の設定としてQVPN Serviceでピアテーブルのパブリックキーに貼り付けよう。

以上でQNAP NASサーバー側の設定は完了となる。拍子抜けするほどかんたんだ。サーバー側(NAS)とクライアント側(PC)で公開鍵(パブリックキー)を相互に共有(お互いに相手の鍵の値を保有)するだけのシンプル接続がWireGuardの特徴だ。

空のトンネルを追加しただけの初期状態だと、クライアント側が所持するPrivateキーとそれと対になる公開鍵が生成されただけだ。

ピア(Peer)、即ち接続する相手の機器の設定を書き加える必要がある。

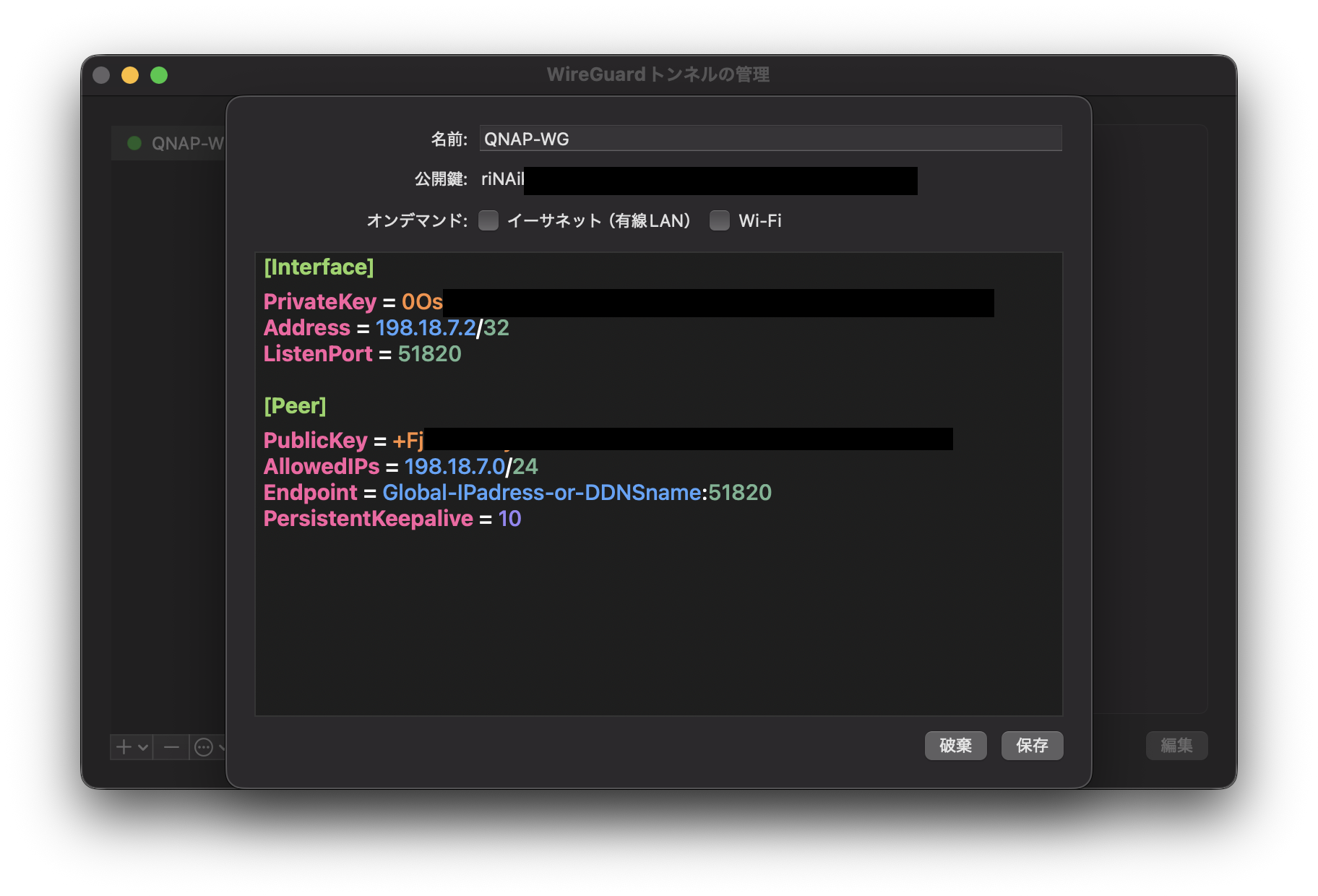

即ち、以下のように設定する。

[Interface]

PrivateKey = ************

Address = 198.18.7.2/32

ListenPort = 51820

[Peer]

PublicKey = ************

AllowedIPs = 198.18.7.0/24

Endpoint = Global-IPadress-or-DDNSname:51820

PersistentKeepalive = 10[Interface]側の必須項目は、Adress = 198.18.7.2/32 でこれはQVPN serviceでのピアテーブルで表示されているIPアドレスを揃えること。

[Peer]は丸ごと書き加える必要があるので、上記コード例をコピー&ペースとして編集しよう。

[Peer]のPublicKeyは、QVPN Service(サーバー側)の公開鍵を貼り付けする。

AllowedIPsの/24 はネットワークアドレス(198.18.7.0)から始まる範囲を意味する。ここでは範囲を指定するのが正しい。

Endpointは自宅等NASがルーター配下に置かれている環境のグローバルIPアドレス:51820、またはQNAP NASで設定したDynamic DNS:51820を指定する。

以下は、WireGuardの設定入力欄における [Interface] と [Peer] セクションの主要項目を表形式でまとめたものである。各項目の役割と設定例も併記する。

🔹 [Interface] セクション(クライアント自身の設定)

| 項目名 | 説明 | 設定例 |

|---|---|---|

PrivateKey | クライアントの秘密鍵 | ABCDEF... |

Address | VPN内で使用するIPアドレス | 198.18.7.2/32 |

DNS | VPN接続時に使用するDNSサーバ(任意) | 8.8.8.8 |

ListenPort | クライアントが受信に使うUDPポート(任意) | 51820 |

MTU | 最大転送単位(通常は自動) | 1420(任意) |

Table | ルーティングテーブルの制御(高度な設定) | off(任意) |

🔹 [Peer] セクション(接続先のVPNサーバ設定)

| 項目名 | 説明 | 設定例 |

|---|---|---|

PublicKey | 接続先(QNAPなど)の公開鍵 | XYZ123... |

Endpoint | 接続先のIPとポート | vpn.example.com:51820 |

AllowedIPs | VPN経由でルーティングするIP範囲 | 198.18.7.0/24 |

PersistentKeepalive | 定期的な接続維持(NAT越え用) | 25(秒) |

PresharedKey | 追加の共有鍵(任意) | LMNOP... |

AddressとAllowedIPsは、VPN内のIP設計において最も重要な項目である。PersistentKeepaliveは、NAT環境下でサーバー側からの接続を維持するために推奨される。ListenPortを指定することで、クライアント側のポートが毎回変わる問題を防げる。

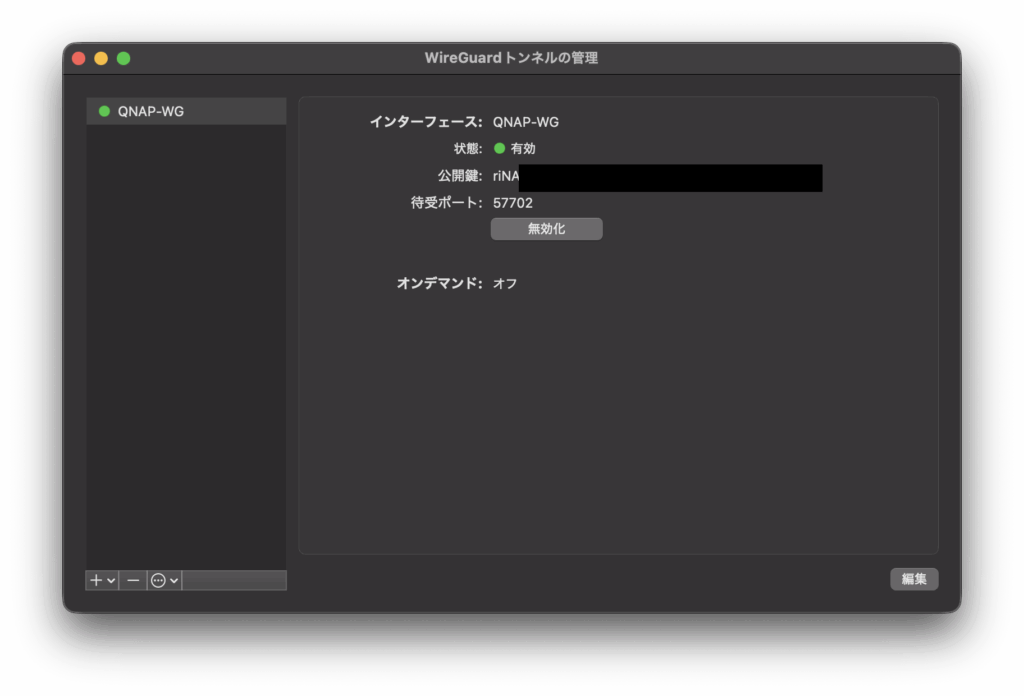

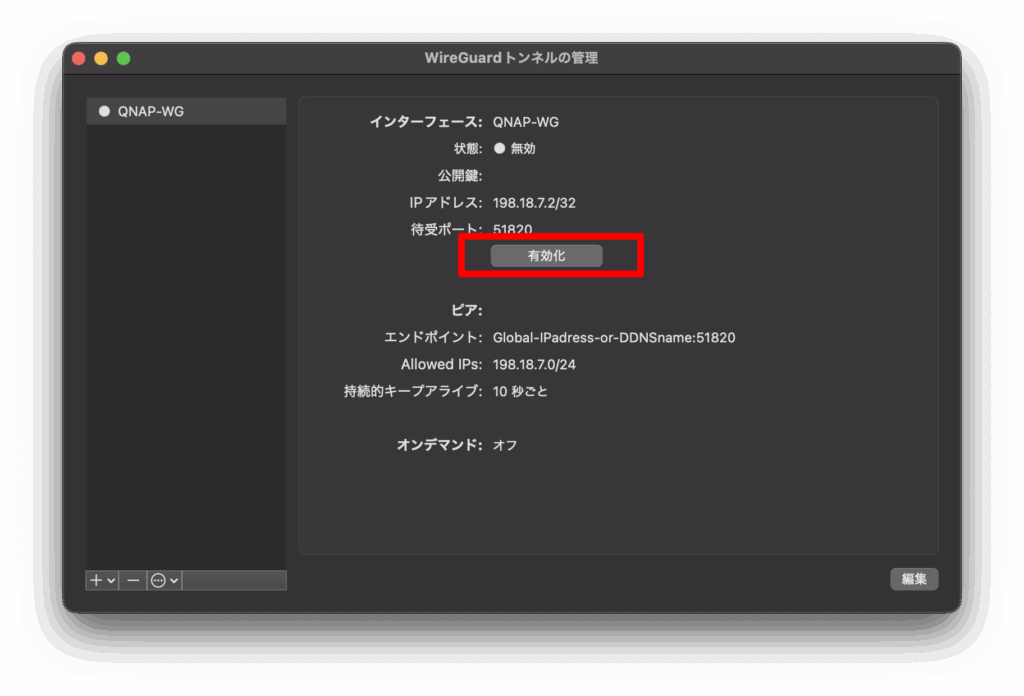

設定完了!有効化を押すだけ。接続成功の表示はシンプル

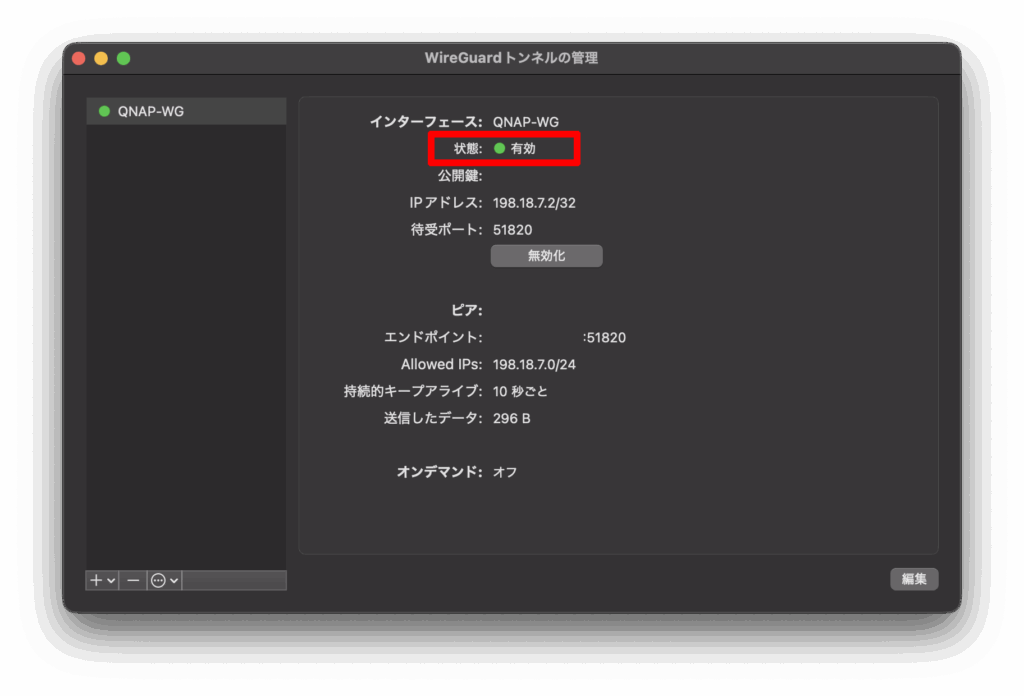

設定が終わったら、WireGuardで有効化ボタンを押すだけである。実にシンプルだが、これだけで接続完了するのが鍵交換方式の最大の長所と言える。状態:有効となれば接続成功だ。

QTSのQVPN ServiceでWireGuardの設定項目ピアテーブルの表示で最後のハンドシェイクが適時更新される。これでQNAP NASに接続が成功していることが確認できる。

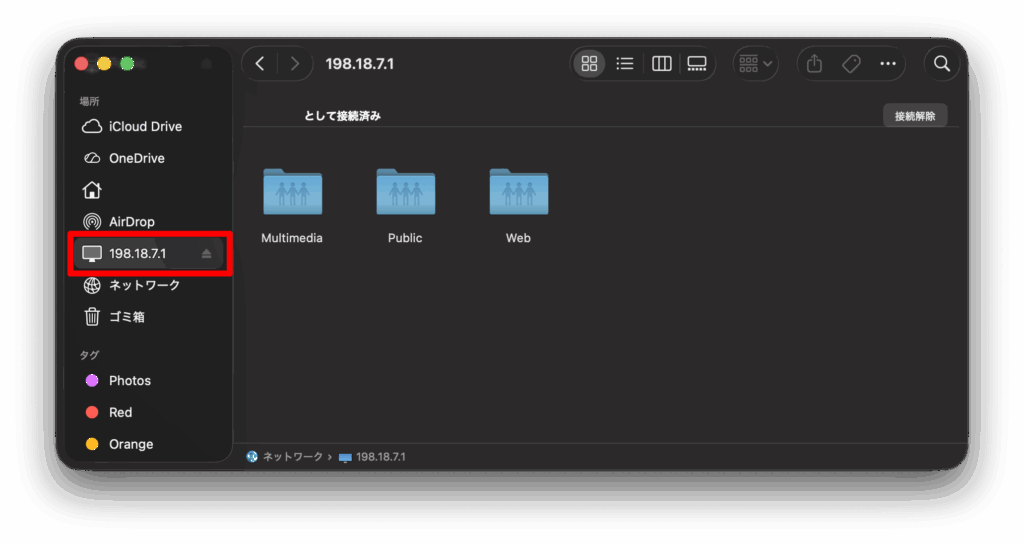

Finderにマウントする

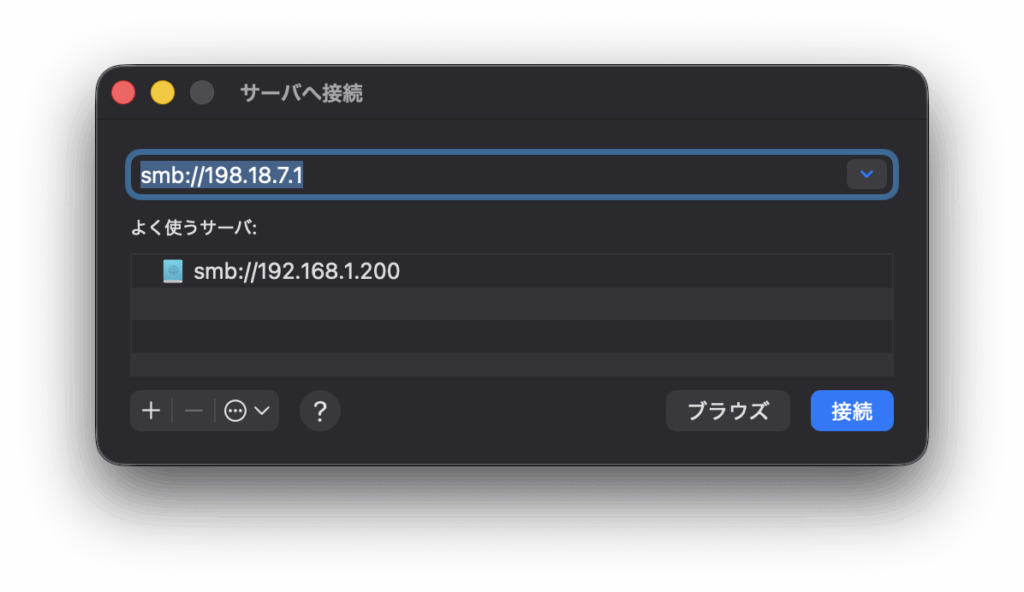

OpenVPNのときと違い、通信をブロードキャストしないので、ローカルIPアドレスではマウントできない。したがってQfinder Proからネットワークドライブをクリックする方法は使えない。また、外出先やテザリング接続など、グローバルIPアドレスの外側からアクセスしないとマウントできないので注意しよう。

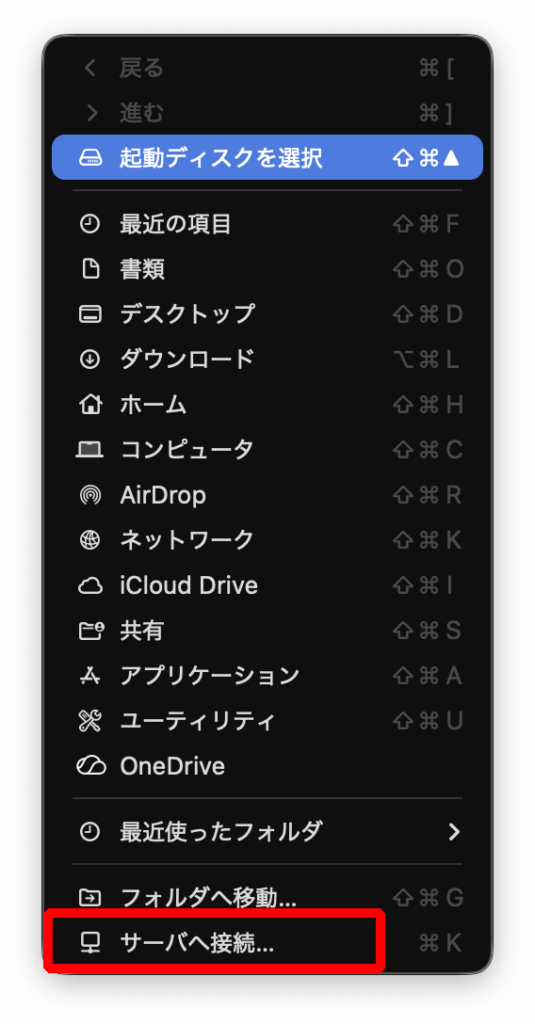

Finderの移動メニューからサーバーへ接続を選択

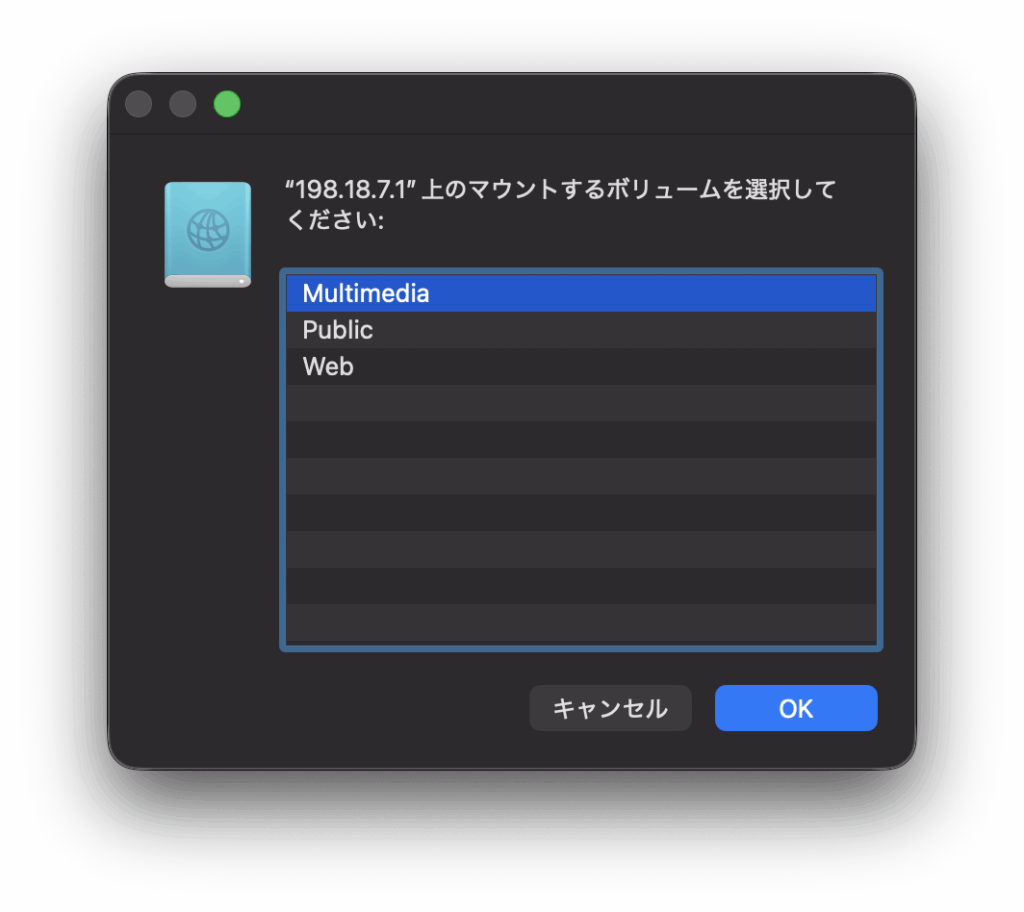

WireGuardの仮想VPNによるサーバー側のIPアドレスを指定する。

smb://198.18.7.1

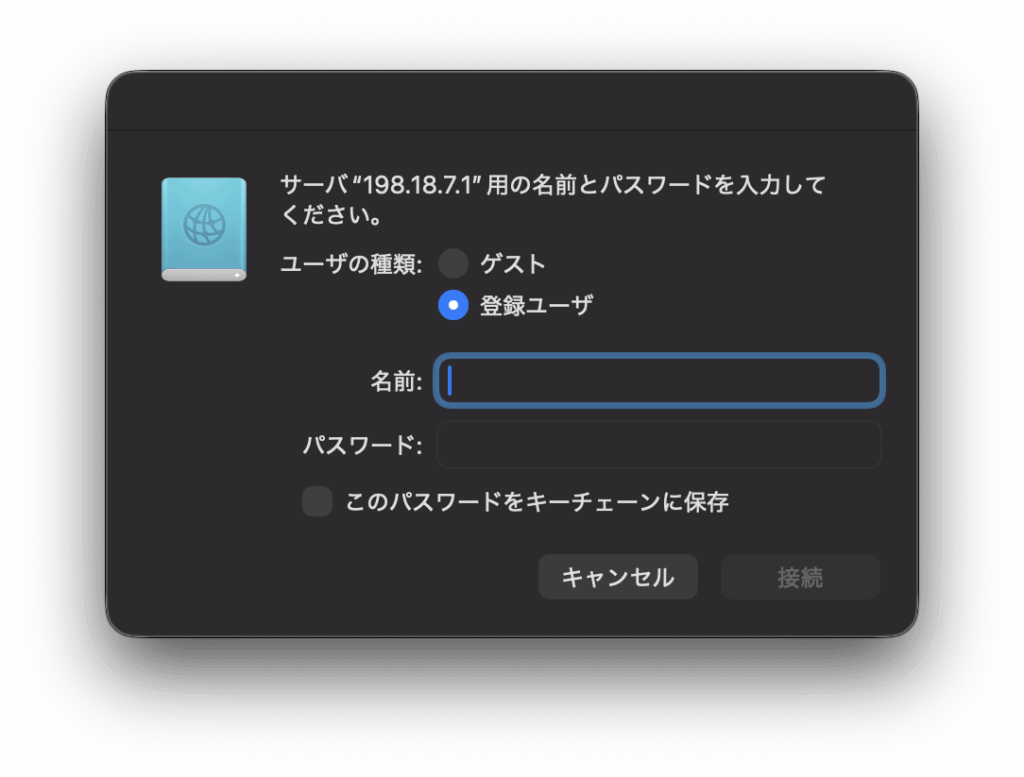

NASに設定してあるローカルで接続するときのユーザー名、パスワードを入力するだけだ。

これでローカルエリアネットワークと同等に外出先からMacBookでQNAP NASにアクセスできるようになる。

OpenVPNと違い、いちいちアプリを再起動したり、再接続する手間がないのが非常に優れた利点だ。

WireGuardはOpenVPNと比較して、構成が簡潔であり、接続速度と暗号化性能に優れる点が特徴である。

OpenVPNが多機能かつ柔軟な設定を提供する一方で、WireGuardは軽量かつ静的な鍵管理を前提とした設計により、運用負荷を低減しつつ高い安定性を実現する。

したがって、用途に応じて両者を使い分けることが、安全かつ効率的なVPN運用の肝要となるだろう。

WireGuardは、シンプルな構成と高い暗号化性能により、軽量かつ高速なVPN接続を実現する点が優れている。

- OpenVPNは多機能で柔軟性が高い

- WireGuardは静的な鍵管理を前提とする

- OpenVPNは動的な認証や証明書管理に対応する

- 用途に応じて両者を使い分けることが望ましい